Die drei primären Schutzziele der Informationssicherheit sind Vertraulichkeit, Integrität und Verfügbarkeit von Informationen. Einige Unternehmen tun sich schwer und möchten diese schwierige Aufgabe auslagern. Dabei ist ein Zusammenspiel von interner Betrachtungsweise und Impulsen von außen empfehlenswert, denn die individuelle Gewichtung ist für die Risikominimierung jedes Unternehmen entscheidend. Doch wie geht man bei der Überführung dieser klassischen Schutzziele in eine Schutzbedarfsfeststellung am effektivsten vor?

Der Inhalt im Überblick

Die grundlegenden Schutzziele

Das Bundesamt für Sicherheit in der Informationstechnik (BSI) hat in seiner Methodik des IT-Grundschutzes die grundlegenden Schutzziele berücksichtigt. Informationen sollten nach den folgenden Kriterien abgesichert werden.

- Integrität: Die Informationen sind verlässlich und können nicht manipuliert werden.

- Vertraulichkeit: Nur autorisierte Personen haben Zugriff zu den Informationen.

- Verfügbarkeit: Informationen sind zu den gewünschten Zeitpunkten verfügbar.

Je nach Unternehmen und Branche sind die Schutzziele unterschiedlich zu gewichten. So gibt es Unternehmen, bei denen die Vertraulichkeit die größtmögliche Rolle spielt, bei anderen steht die Verfügbarkeit der Information an erster Stelle.

Grundsätzlich steht damit immer der Schutz vor Manipulation, Offenlegung, Datenverlust oder Diebstahl von Informationen im Vordergrund.

Schutzbedarfskategorien und Absicherung

Die vorgenannten Schutzziele bilden die Grundlage, um den Schutzbedarf der Assets in der Informationstechnik (zum Beispiel Daten, Anwendungen, Infrastruktur) in angemessenen Rahmen mit Maßnahmen der Sicherheit zu versehen. Bei genauerer Betrachtung der einzelnen Themen kann dann eine Schutzbedarfsfeststellung erreicht werden. Die folgenden Kategorien können dabei berücksichtigt werden:

- Normal: Die Auswirkungen eines Schadens sind begrenzt und überschaubar.

- Hoch: Die Auswirkungen eines Schadens können beträchtlich sein.

- Sehr hoch: Die Auswirkungen eines Schadens sind schwerwiegend, bzw. existenzbedrohend.

Nachdem man die Anforderungen an die Assets in eine Schutzbedarfskategorie eingeordnet hat, kann eine dedizierte Absicherung erfolgen.

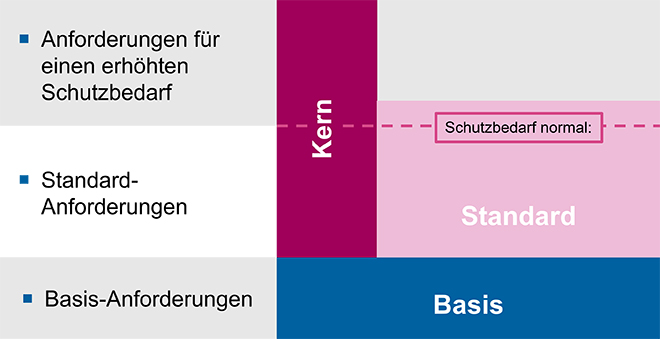

Die Grafik enspricht einer Einteilung des Bundesamtes für Sicherheit in der Informationstechnik (BSI). Je höher der Schutzbedarf der Assets ist desto besser muss man sie schützen, was sich gegebenenfalls auf Investitionen auswirkt.

Die Basisabsicherung ist nicht vollumfänglich, sondern ist für viele kleinere Unternehmen ein erster Schritt. Erst wenn man die nächste Stufe der Standardabsicherung erreicht hat, sind alle Themen für die Kategorie des normalen Schutzbedarfs abgedeckt. Die Kernabsicherung geht noch einen Schritt weiter und schützt Informationen mit sehr hohem Schutzbedarf – gerne auch Kronjuwelen genannt.

Die erweiterten Schutzziele

Im bestimmten Kontext spielen auch weitere Schutzziele eine wichtige Rolle, beispielsweise die Authentizität beim B3S-Standard für Krankenhäuser (dort kommen noch explizit die Ziele Behandlungseffektivität und Patientensicherheit dazu) oder den versicherungsaufsichtlichen Anforderungen an die Informationstechnik (VAIT):

- Authentizität: Es wird sichergestellt, dass der Absender der Information echt ist.

- Nichtabstreitbarkeit: Eine Kommunikation kann verbindlich einem Absender zugeordnet werden.

- Verlässlichkeit: Ein System übt seine Funktionsweise konsistent aus.

Schadensszenarien und Auswirkungen

Die Szenarien sollten auf ihre Auswirkungen hin geprüft werden. Was passiert, wenn die Vertraulichkeit beeinträchtigt ist? Oftmals ist das in der Praxis eine schwierige Aufgabe und es bedarf dem Zusammenspiel verschiedener interner und externer Experten.

Es mag Auswirkungen geben, die zumindest oberflächlich betrachtet relativ einfach zu bewerten sind. Das könnte zum Beispiel der finanzielle Schaden durch Nichterfüllung eines Auftrages sein, als Folge einer Verletzung der Verfügbarkeit.

Andere Kategorien sind da schon etwas schwieriger zu erfassen, wenn beispielsweise ein Imageverlust durch den Schaden zu erwarten ist. Hier stellt sich die Frage, ob ein Vertrauensverlust sich nur auf eine gewisse zeitliche Periode nach Eintritt bezieht oder sich dieser nachhaltig verfestigt. Ein Imageverlust bei Kunden und Partnern kann in einigen Fällen direkt existenzbedrohend sein und in die Insolvenz führen.

Letztendlich sind dabei auch immer Wechselwirkungen von finanziellen Schäden und Imageverlust zu berücksichtigen.

Die ganzheitliche Betrachtung

Wichtig ist eine ganzheitliche Betrachtung, in der man eine solide Grundlage für eine Priorisierung der zu realisierenden Schutzmaßnahmen schafft. Tatsächlich sollten sich Maßnahmen und Investitionen an den Schutzbedarfskategorien orientieren. Denn wer ein ausgewogenes Maß implementiert, wird seine Ziele besser erreichen. Die ganzheitliche Betrachtung ist also von zentraler Bedeutung. Jedoch sollte auch auf ein stringentes vollumfängliches System geachtet werden. Das schwächste Glied bestimmt weiterhin die Wirksamkeit.

Entscheidungen aus Diskurs

Wir empfehlen Unternehmen aus unterschiedlichsten Branchen und Größen, sich angemessen und akribisch mit der Thematik der Schutzziele auseinanderzusetzen. Die Geschäftsleitung sollte hierfür entsprechende zeitliche Ressourcen zur Verfügung stellen und auf eine interdisziplinäre Betrachtungsweise achten. Verschiedene Blickwinkel und unterschiedliche Diskussionsaspekte sollten dabei ausdrücklich erwünscht sein.

Denn durch die Definition der Schutzziele und die jeweils auf die Unternehmung angepasste Gewichtung können fundierte Entscheidungen getroffen werden, die letztendlich Auswirkungen auf die Budgetallokation von Investitionen haben. Mögliche Schäden werden am effizientesten reduziert, wenn man die Auswirkungen eines Ereignisses auf das individuelle Marktumfeld vorausschauend betrachtet und die richtigen Schlüsse daraus zieht.

Ein bißchen durcheinander die Darstellung. Der Schutzbedarf gibt an, wie abhängig man von der IT ist. Bewertet wird dieser Schutzbedarf für die Aspekte Verfügbarkeit, Integrität und Vertraulichkeit. Unabhängig davon muss man noch die bestehenden Bedrohungen anschauen. Erst aus der Kombination von Schutzbedarf und Bedrohungen ermittelt man die notwendigen Schutzmaßnahmen. Bei fehlenden Schutzmaßnahmen ergibt sich eine Schwachstelle und damit ein Risiko.

Vielen Dank für Ihren Kommentar und Ihre geschätzte Sichtweise. Die Schutzziele und die Umsetzung der Maßnahmen bilden Grundlage für die Risikoanalyse. In diesem Artikel wollten wir uns auf die Schutzziele fokussieren. Bezüglich der Risikoanalyse verweisen wir gerne auf unseren separaten Artikel.

Wo ist bei der „Nichtabstreitbarkeit“ der Unterschied zur Authentizität? „Verlässlichkeit verstehe ich auch nicht. Wenn ein System nicht verlässlich ist, dann habe ich keinen Zugriff mehr (Verfügbarkeit) oder die Daten sind falsch (Integrität) … Wer soll das in der Praxis verstehen und umsetzen? Auch die Ziele Patientensicherheit und Behandlungseffektivität sind in der Praxis nur schwer vermittelbar, nach 20 Jahren QM im Krankenhaus und ISB in einer kritischen Infrastruktur weiß ich wovon ich rede. Patientensicherheit ist das oberste Ziel. Den Begriff der Behandlungseffektivität gibt es in der Medizin gar nicht, das sollte schon mal stutzig machen. Wir reden über Outcome oder über Qualitätsindikatoren, über Indikationsqualität oder über Patientenzufriedenheit. Im Kontext der Informationssicherheit kann es erstmal nur darum gehen die Patientensicherheit herzustellen. Am Ende des Tages erbringen in der Medizin Menschen Dienstleistung am Menschen, das ist im Zweifel analoger und manueller als man denkt. Fazit: Die „Erfindung“ zusätzlicher Schutzziele verwirrt an vielen Stellen nur.

Ja, die „zusätzlichen“ Schutzziele kann man getrost vergessen, weil sie sich alle auf die drei Basis-Schutzziele (Vertraulichkeit, Integrität, Verfügbarkeit) zurückführen lassen. In einem Unternehmen gab es das zusätzliche Schutzziel „Authentizität“ – aber alle haben darunter nur „Authentifizierung“ verstanden … Irgendwann wurde es dann gestrichen.

Vielen Dank für Ihren Kommentar und das Teilen Ihrer Erfahrungen aus der Praxis.

Die Schutzziele Verfügbarkeit, Vertraulichkeit und Integrität sind in der Informationssicherheit die zentralen Schutzziele. Weitere Schutzziele, wie beispielsweise die Authentizität, lassen sich durchaus aus diesen ableiten. Regularien aus verschiedenen Branchen machen es notwendig, weitere Schutzziele zu betrachten. So verlangt beispielsweise die BaFin in der VAIT/KAIT/BAIT eine Schutzbedarfsanalyse für die drei gängigen Schutzziele sowie für die Authentizität. Der Branchenspezifische Sicherheitsstandard für Krankenhäuser, auf dessen Umsetzung in § 75 c SGB 5 verwiesen wird, spricht zusätzlich von den Schutzzielen Patientensicherheit und Behandlungseffektivität, definiert diese und verlangt eine entsprechende Bewertung (über die Sinnhaftigkeit kann in Teilen sicherlich diskutiert werden). Da dieser Artikel eine umfassende Betrachtung einer Schutzbedarfsanalyse bieten soll, wurden hier der Vollständigkeit halber entsprechend auch auf branchenspezifisch gängige Schutzziele eingegangen.

Bezüglich Ihrer Frage nach dem Unterschied zwischen Nichtabstreitbarkeit und Authentizität kann gesagt werden, dass diese sicherlich eng miteinander verknüpft sind, jedoch einen unterschiedlichen Fokus haben. Die Authentizität beschreibt die Eigenschaft, dass ein Kommunikationspartner auch der ist, der er vorgibt zu sein. Dies betrifft sowohl Personen als auch Systeme. Bei der Nichtabstreitbarkeit geht es darum, dass nachgewiesen kann, dass Aktionen oder Ereignisse unabstreitbar /nachweisbar stattgefunden haben.