Es existieren viele Gründe, Laptops und die darauf gespeicherten Daten zu schützen, und zum Glück gibt es auch eine Menge verschiedener Möglichkeiten, dies zu erreichen. Ein leistungsfähiges Werkzeug ist dabei die Festplattenverschlüsselung. Welche Arten es gibt und warum es auch rechtlich interessant ist, wird in diesem Artikel näher beleuchtet.

Der Inhalt im Überblick

Was ist Festplattenverschlüsselung?

Bei der Festplattenverschlüsselung handelt es sich um eine Datenschutzmaßnahme, bei der Informationen auf einem Speichermedium in ein Format umgewandelt werden, das nur von Personen oder Systemen verstanden werden kann, die mit Hilfe eines Schlüssels dazu berechtigt sind, auf diese Informationen zuzugreifen.

Die zwei Hauptarten der Verschlüsselung

Die Full-Disk-Encryption (FDE) oder Verschlüsselung der gesamten Festplatte schützt alle Daten auf einem System, einschließlich des Betriebssystems. Das tut sie jedoch nur, wenn das System ausgeschaltet ist. Sobald sich ein autorisierter Benutzer am Computer anmeldet, wird die vollständige Festplattenverschlüsselung aufgehoben, so dass Daten und Systemdateien für jeden zugänglich sind, der auf den Computer zugreifen kann, während der Benutzer angemeldet ist. Damit schützt es die Systeme nicht vor Hackerangriffen über das Internet, sondern lediglich vor Angriffen, bei denen sich physischer Zugang zu Ihrem Gerät verschafft wird.

Analog zur FDE existiert auch die sogenannte File-Level-Encryption (FLE). Dabei handelt es sich um eine Verschlüsselungsmethode, bei der auf der Dateisystemebene eine Verschlüsselung von einzelnen Daten und Verzeichnissen stattfindet.

Beide Arten der Verschlüsselung schließen sich gegenseitig nicht aus und können je nach Bedarf auch parallel eingesetzt werden.

Wie funktioniert Verschlüsselung?

Bei der Verschlüsselung werden Daten in einen geheimen Code (sog. Chiffretext) und wieder zurück (Klartext) übersetzt, um so einen sicheren Zugriff zwischen zwei oder mehr Parteien zu ermöglichen. Mit gemeinsam genutzten Protokollen und Verschlüsselungsalgorithmen können Benutzer Dateien oder Nachrichten verschlüsseln, die nur für andere ausgewählte Clients zugänglich sind.

Es gibt zwar verschiedene Verschlüsselungsverfahren, aber allen gemein ist die Fähigkeit, Daten mit Hilfe eines kryptografischen Schlüssels zu ver- und entschlüsseln. Dieser einzigartige Schlüssel ist eine zufällige Zeichenfolge, die speziell für die Verschlüsselungstransaktion erstellt wird. Je mehr Bits und je komplexer ein Verfahren ist, desto besser.

Der Schlüssel: symmetrisch oder asymmetrisch verschlüsselt?

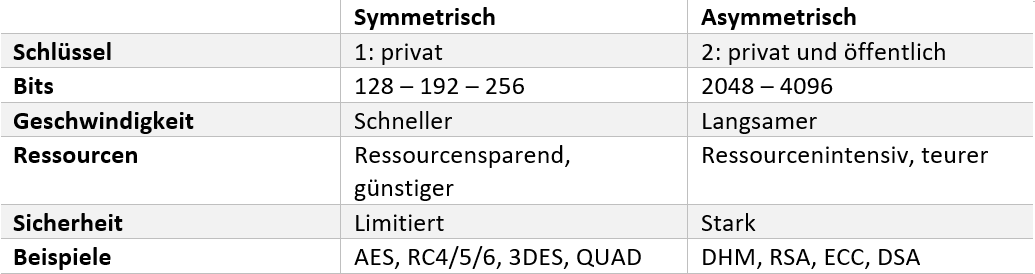

Bei den verschiedenen Verschlüsselungverfahren können ein oder mehrere Schlüssel eingesetzt werden. Dies hat verschiedene Vor- und Nachteile:

Der schnellere Weg

Noch lange vor dem Zeitalter der Informatik konnten zwei Personen einen identischen Schlüssel verwenden, um ein gemeinsames Postfach oder ein Tor zu öffnen. Im heutigen digitalen Zeitalter funktioniert die sogenannte symmetrische Verschlüsselung auf ähnliche Weise und bietet zwei oder mehr Benutzern die Möglichkeit, Nachrichten mit einem einzigen, gemeinsam genutzten Schlüssel zu ver- und entschlüsseln.

Die Benutzer können einen symmetrischen Schlüssel erstellen, um private Nachrichten über einen sicheren Kanal auszutauschen. Diese Methode gilt zwar als die schnellere der beiden, bietet aber auch weniger Sicherheit.

Oft findet eine Weitergabe im Klartext über Text oder E-Mail statt und macht damit die Benutzer angreifbar. Phishing und Social Engineering sind hierbei zwei gängige Methoden, mit denen Angreifer an einen symmetrischen Schlüssel gelangen können, aber auch Kryptoanalyse und Brute-Force-Versuche können symmetrische Verschlüsselungen knacken.

Der sichere Weg

Die steigende Nachfrage nach sichereren kryptografischen Systemen konnte in den 1970er Jahren durch die Entwicklung der ersten Exemplare für die sogenannte asymmetrische Verschlüsselung durch Informatiker aus Stanford und dem MIT befriedigt werden.

Im Gegensatz zur symmetrischen ist die asymmetrische Verschlüsselung ein komplexer mathematischer Prozess, bei dem zwei Benutzer öffentliche und private Komponenten austauschen, um einen gemeinsamen, eindeutigen Schlüssel zu erstellen. Die asymmetrische Verschlüsselung ist zwar komplizierter und teurer in der Umsetzung, verwendet aber Tausende von Bits und einen robusten Schlüsselgenerierungsprozess, um eine sichere Kommunikation über verteilte Netzwerke zu gewährleisten.

Warum nicht beides?

Softwareentwickler und Unternehmen verwenden zunehmend symmetrische und asymmetrische Verschlüsselungsmethoden, um den Benutzern Geschwindigkeit und Sicherheit bei der Kommunikation zu bieten.

Das auch als hybride Verschlüsselung bezeichnete Bündel der beiden Methoden beginnt in der Regel mit einem Handshake zwischen den Benutzern durch asymmetrische Kryptografie, um die Sicherheit herzustellen. Innerhalb der asymmetrischen Verbindung verwenden die Parteien dann symmetrische Algorithmen für die schnellere Verarbeitung von Nachrichten.

Übersicht beliebter Verschlüsselungsalgorithmen

Je nach Anwendungsfall stehen zahlreiche Datenverschlüsselungsalgorithmen zur Auswahl. Eine Auswahl der beliebtesten ist folgend aufgeführt:

- RSA – einer der ersten Public-Key-Algorithmen, der eine asymmetrische Einwegverschlüsselung verwendet. RSA ist aufgrund seiner langen Schlüssellänge sehr beliebt und wird im gesamten Internet weit verbreitet. Er ist Bestandteil vieler Sicherheitsprotokolle wie SSH, OpenPGP, S/MIME und SSL/TLS und wird von Browsern verwendet, um sichere Verbindungen über unsichere Netzwerke herzustellen.

- Elliptic Curve Cryptography (ECC) – wurde als Verbesserung von RSA entwickelt und bietet bessere Sicherheit bei deutlich kürzeren Schlüssellängen. ECC ist ein asymmetrisches Verfahren, das im SSL/TLS-Protokoll verwendet wird.

- Triple DES (3DES oder TDES) – führt den DES-Algorithmus, einen veralteten Standard, dreimal aus, verschlüsselt, entschlüsselt und verschlüsselt erneut, um eine längere Schlüssellänge zu erhalten. Er kann mit einem einzigen Schlüssel, zwei Schlüsseln oder drei verschiedenen Schlüsseln ausgeführt werden, was die Sicherheit erhöht. 3DES verwendet ein Blockchiffrierverfahren, was es anfällig für Angriffe wie die Blockkollision macht.

- Twofish – einer der schnellsten Algorithmen, der in den Größen 128, 196 und 256 Bit verfügbar ist und eine komplexe Schlüsselstruktur für erhöhte Sicherheit aufweist. Er kann kostenlos verwendet werden und ist in einigen der besten freien Softwareprogramme enthalten: VeraCrypt, PeaZip und KeePass, sowie im OpenPGP-Standard.

- Advanced Encryption Standard (AES) – wurde als Standard der US-Regierung für Verschlüsselung eingeführt. AES ist ein symmetrischer Schlüsselalgorithmus, der Blockchiffriermethoden verwendet. Er ist in den Größen 128, 192 und 256 Bit erhältlich und verwendet je nach Größe eine zunehmende Anzahl von Verschlüsselungsrunden. Er wurde für eine einfache Implementierung sowohl in Hardware als auch in Software entwickelt.

- Blowfish – eine symmetrische Chiffre mit einer variablen Schlüssellänge von 32 bis 448 Bit. Die Leistung dieses Algorithmus hängt von der gewählten Schlüssellänge ab. Blowfish ist eine Blockchiffre, d. h. die Daten werden bei der Verschlüsselung in feste Blöcke von jeweils 64 Bit unterteilt.

- Format Preserving Encryption (FPE) – dieser Verschlüsselungsalgorithmus führt auch eine Anonymisierung des Inhalts durch. Er verschlüsselt die Daten unter Beibehaltung des bestehenden Formats. Besteht eine Kunden-ID beispielsweise aus zwei Buchstaben und zehn Ziffern, so weist die verschlüsselte Form dieselbe Anzahl und Art von Zeichen auf, ersetzt sie jedoch durch andere Zeichen, um die ursprünglichen Daten zu schützen.

Warum Verschlüsselung auch datenschutzrechtlich relevant ist

Die Verschlüsselung ist ein zentraler Baustein in der IT-Sicherheit. Die DSGVO liefert eine Handvoll Anforderungen, an die sich Unternehmen halten müssen. Nach Art. 32 Abs. 1 DSGVO müssen personenbezogene Daten mit geeigneten technischen wie auch organisatorischen Maßnahmen gesichert sein. Das Verschlüsseln von Daten ist hier explizit als Beispiel aufgeführt. Kommt es zu einem Datenschutzverstoß, drohen teils enorme Bußgelder.

Viele Unternehmen tun sich jedoch schwer mit der Umsetzung der Anforderungen. Dabei profitieren Unternehmen nur davon. Zum einen werden potentiell sensible Geschäftsdaten vor fremden Zugriffen geschützt (Stichwort: Geschäftsgeheimnisse) und zum anderen ist das Unternehmen in jedem Fall abgesichert, wenn mal ein mobiler Datenträger entwendet wird. Denn dann muss der Verlust in der Regel nicht den Aufsichtsbehörden als Datenpanne gemeldet werden.

Schuster, bleib bei deinen Leisten. Leider sind viele technische „Ungereimtheiten“ im Artikel. So sind die Beispiele für symmetrische als auch asymmetrische Verschlüsselungsverfahren überwiegend so alt, dass man sie nicht mehr einsetzen sollte, z.B. RC4 und RC5 oder 3DES. Das taugt nicht als gutes Beispiel. FPE ist kein Verschlüsselungsverfahren, sondern lediglich eine Eigenschaft existierender Verfahren. Das hier zu nennen verwirrt mehr, als es zur Klarheit beiträgt. Die „hybride“ Lösung ist für asymmetrische Verschlüsselung der Gold-Standard, weil asymmetrische Verfahren viel zu langsam sind, um sie auf große Datenmengen loszulassen. De facto findet fast überall symmetrische Verschlüsselung statt. In den Fällen, in denen die Schlüsseleingabe oder -übertragung ein Problem ist, wird dieser symmetrische Schlüssel mit einer Passphrase geschützt oder mittels asymmetrischer Verschlüsselung ausgetauscht. Beim Aufbau einer verschlüsselten Datenverbindung wird ein symmetrischer Schlüssel generiert und mit asymmetrischen Verschlüsselungsverfahren zum Verbindungspartner übertragen. Sobald dieser Schlüsselaustausch erfolgt ist, wird ausschließlich symmetrisch verschlüsselt, ggf. wird nach einer bestimmten Verbindungsdauer ein neuer Schlüssel generiert. Bei einer Festplattenverschlüsselung ist die Schlüsseleingabe das Problem, denn bei einer Verschlüsselung mit z.b. 256 Bit müsste auch der Schlüssel exakt 256 Bit Länge haben, das entspricht 32 Zeichen. Darüber hinaus müsste bei einer Kennwortänderung die gesamte Festplatte neu verschlüsselt werden. Daher wird der zufällig generierte Schlüssel mit einer „Passphrase“ verschlüsselt. Bei Zugriff auf die verschlüsselte Festplatte wird der symmetrische Schlüssel mit der Passphrase entschlüsselt und der Zugriff erfolgt. Bei einer Kennwortänderung wird der entschlüsselte Schlüssel mit neuer Passphrase abgespeichert, ohne dass der Nutzdatenbereich hierfür angefasst werden muss.