Die Analyse und Bewertung der Risiken im Unternehmen stellt einen zentralen Punkt des ISMS dar und ist dafür essenziell. Mit der Implementierung eines Risikomanagements nach ISO 27001 können Unternehmen und Organisationen mögliche Risiken im Bereich der Informationssicherheit erkennen, bewerten und durch geeignete Sicherheitsmaßnahmen das Gesamtrisiko des Unternehmens oder der Organisation reduzieren.

Der Inhalt im Überblick

Was genau ist ein Risiko?

Um zu verstehen, was die Krux am Risikomanagement ist, muss zuerst geklärt werden, was genau ein Risiko ist. Das mögliche Risiko für ein Unternehmen wird berechnet, indem die Schadenseintrittswahrscheinlichkeit mit der Schadensauswirkung multipliziert wird.

Somit stellt ein Risiko ein in der Zukunft auftretendes Ereignis dar, welches mögliche negative Auswirkungen auf ein Unternehmen oder eine Organisation haben kann. Hierbei treffen Bedrohungen auf Schwachstellen und Assets (Werte), wodurch ein Risiko entstehen kann.

Das Risikomanagement

Um diesen Risiken vorzubeugen oder sie zu reduzieren, ist es ratsam, ein Risikomanagement einzuführen. Dieses beschreibt und bewertet die identifizierten Risiken unter Berücksichtigung verschiedener Aspekte wie

- die Art und der Umfang des möglichen Schadens,

- die Eintrittswahrscheinlichkeit der identifizierten Bedrohung und

- die Schutzbedürftigkeit der Werte (Assets), auf die sich die Bedrohung auswirken kann bzw. auswirkt.

Somit betrachtet das Risikomanagement die Gefährdungen im Hinblick auf deren Eintrittswahrscheinlichkeit und deren Schadensauswirkungen. Die anschließende Risikoanalyse bewertet potenzielle Schadensszenarien und zielt darauf ab, die identifizierten Risiken so weit wie möglich zu reduzieren, sodass das verbleibende Restrisiko akzeptabel wird.

Um ein erfolgreiches Risikomanagement aufzubauen, ist es empfehlenswert, dass es für das gesamte Unternehmen gültig ist. Dabei sollte festlegt werden, wie die Ziele, welche in der Risikobewertung definiert wurden, umgesetzt und erreicht werden sollen.

Möglicher Aufbau einer Risikoanalyse

Nachfolgend wird ein möglicher Aufbau einer Risikoanalyse skizziert.

1. Erstellung einer Asset Liste

Zu Beginn des Risikomanagements wird eine Liste von Assets erstellt. Hierzu zählen z.B. Unternehmenswerte, Hardware, Gebäude, Patente, Verfahren, Wissen, Lizenzen, Kunden, Mitarbeiter.

2. Ermittlung der Bedrohungen

Danach werden die Gefahrenquellen bzw. Bedrohungen identifiziert und den Assets zugeordnet. Hierbei stellt eine Gefahrenquelle jedes Ereignis dar, welches ein Asset möglicherweise beschädigen oder bedrohen kann. Diese Bedrohungen können durch natürliche, menschliche oder durch Bedingungen im Unternehmen ausgelöst und werden in einer Liste gesammelt und mit den Gefahrenquellen verknüpft, die vorhandene Schwachstellen im System möglicherweise ausnutzen können.

3. Ermittlung der Schwachstellen

Im Anschluss an die Ermittlung der Bedrohungen werden die aktuellen Schwachstellen der Informationswerte ermittelt. In diesem Zusammenhang spricht man von einer Schwachstelle, wenn eine Sicherheitsschwäche in geltenden Verfahren bei der Verarbeitung von Informationen, im Design eines IT-Systems, bei dessen Implementierung oder beim Ausführen interner Kontrollen auftritt.

Hierbei ist darauf Aufmerksam zu machen, dass das Ausnutzen einer Schwachstelle nicht immer kriminelle Hintergründe haben muss, sondern auch unabsichtlich passieren kann. Um einen Überblick über diese Schwachstellen zu bekommen, werden unter anderem verantwortliche Personen und Administratoren befragt, automatische Scanning-Tools oder Penetrationstest verwendet. Die beiden letzten Methoden untersuchen Informationssysteme und Netzwerkkomponenten auf Schwachstellen. Um die Gefahr einer Betriebsblindheit zu reduzieren kann es hilfreich sein, diese Überprüfungen durch externe Experten durchführen zu lassen.

4. Prüfen der Schutzmaßnahmen

Um Kosten und unnötigen Aufwand zu vermeiden, werden nun die bereits existierenden oder geplanten Sicherheitsmaßnahmen betrachtet und bewertet. Hierbei ist es wichtig, dass darauf geachtet wird, dass die neu geplanten mit den existierenden Sicherheitsmaßnahmen kompatibel sind und eine sinnvolle Ergänzung darstellen.

5. Risikobewertung

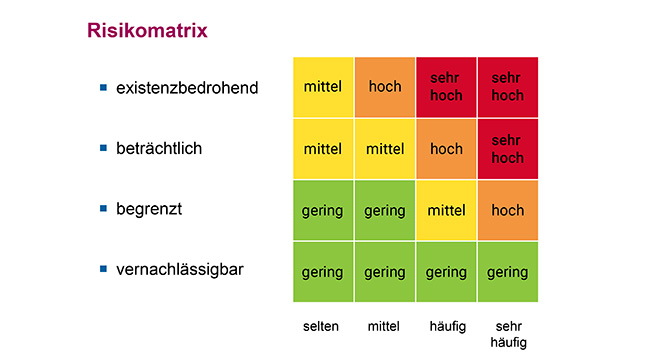

Nachdem eine Liste an möglichen Bedrohungen erstellt wurde, Schwachstellen ermittelt und Schutzmaßnahmen geprüft wurden, wird eine Risikobewertung durchgeführt. Der hier ermittelte Risikowert (gering bis sehr hoch) wird durch Eintrittswahrscheinlichkeit mal Schadenshöhe berechnet. Um dies zu veranschaulichen und die Risiken planen und einordnen zu können, wird eine Risikomatrix verwendet. Hier kann man sich an der Risikomatrix des BSI orientieren.

Der BSI definiert die Risikokategorien wie folgt:

- gering: Die Sicherheitsmaßnahmen (geplant und umgesetzt) bieten ausreichenden Schutz.

- mittel: Die Sicherheitsmaßnahmen (umgesetzt oder im Sicherheitskonzept vorgesehen) reichen möglicherweise nicht aus.

- hoch: Die Sicherheitsmaßnahmen (umgesetzt oder im Sicherheitskonzept vorgesehen) bieten keinen ausreichenden Schutz.

- sehr hoch: Die Sicherheitsmaßnahmen (umgesetzt oder im Sicherheitskonzept) bieten keinen ausreichenden Schutz.

Es wird die folgende Risikoakzeptanz definiert:

- Risiken in der Kategorie „gering“ werden grundsätzlich akzeptiert und für diese Risiken ist es nicht notwendig, eine weitere Risikobehandlung durchzuführen. Sie werden jedoch in der jährlichen Aktualisierung aller Risiken mit überprüft.

- Risiken, welche in die Kategorien „mittel“, „hoch“ und „sehr hoch“ fallen, werden in der Risikobehandlung betrachtet.

6. Risikobehandlung

In der Risikobehandlung werden die Risiken in weitere Kategorien eingeteilt, da es nicht möglich ist, jedes Risiko gleich zu behandeln.

- Reduktion:

Es werden Maßnahmen durchgeführt, um die Eintrittshäufigkeit oder die Auswirkungen zu reduzieren. - Akzeptanz:

Es ist möglich, dass Restrisiken von der Geschäftsführung akzeptiert werden. Jedoch ist es hierfür notwendig, dass die Geschäftsführung fundiert, vollständig, transparent und verständlich über die Restrisiken und deren mögliche Folgen informiert wird. - Transfer:

Es ist möglich, das Risiko an eine Versicherung zu transferieren. - Vermeidung:

Es ist möglich, dass Risiken aus dem Geltungsbereich des Informationsverbundes ausgeschlossen werden.

Risikomanagement ist ein kontinuierlicher Prozess

Diese skizzierte Vorgehensweise für die Erstellung eines Risikomanagements zeigt auf, wie komplex der doch einfach klingende Prozess des „Risikomanagements“ werden kann. In dem Artikel wurden nur die Grundlagen diskutiert, von der Berechnung eines Risikos, über die die Erstellung einer Assetliste bis hin zur Risikobehandlung. Jedoch beinhaltet der Prozess des Risikomanagements sehr viel mehr und lebt durch eine kontinuierliche Anpassung und Verbesserung.

Sehr gute Zusammenfassung. Lediglich eine kleine Unstimmigkeit/(Ergänzung sei angemerkt: Die einfache Multiplikation von Wahrscheinlichkeit und Auswirkung (in häufig genutzter 4er Skala) lässt keine Rückschlüsse mehr auf die „Schwarzen Schwäne“ zu. In der dargestellten Matrix des BSI ist das allerdings berücksichtigt (gut so). Die simple Multiplikation hat ausgedient.

Die Art der Berechnung des Risikowerts ist von der Größe und Art des Unternehmens abhängig. Bei großen Unternehmen mit einem umfassenden Risikomanagement kann eine komplexere Berechnung notwendig sein, bei kleineren Unternehmen mit einem weniger umfassenden Risikomanagement kann eine Multiplikation jedoch ausreichen.

Punkt 3 und 4 gehören zusammen: Eine Schwachstelle existiert genau da, wo es keine oder eine nur unzureichende Schutzmaßnahme gibt.

Man kann diese Punkte nicht voneinander losgelöst betrachten. Trotzdem sind beide Aspekte relevant und bei den Grundlagen des Risikomanagements differenziert zu betrachten.