Der Inhalt im Überblick

Geöffnete Dateien durch Windows Registry nachweisen

Die Windows-Registry speichert darüber hinaus Informationen über eine Vielzahl von Benutzeraktivitäten, einschließlich installierter Programme, Benutzereinstellungen und Systemkonfiguration. Verschiedene Registry-Schlüssel wie „UserAssist“, „LastVisitedMRU“ und „OpenSaveMRU“ enthalten Daten über geöffnete Anwendungen und Dateien. Eine detaillierte Analyse dieser Schlüssel kann zeigen, welche Dateien und Anwendungen von einem Benutzerkonto aus genutzt wurden.

Recent Docs (Recent Documents): Übersicht aller zuletzt geöffneten Dateien

Der Registry-Schlüssel RecentDocs erfasst aktiv die letzten 150 Dateien unterschiedlicher Formate, die ein Nutzer geöffnet hat. Dies ermöglicht eine präzise Rückverfolgung und Beweisführung für die Öffnung spezifischer Dateitypen. Von Word- und Excel-Dokumenten bis hin zu .zip-Dateien. Insbesondere .zip-Dateien, die oft zur Komprimierung und einfacheren Extraktion vieler Dateien verwendet werden, sind bei Fällen von Datendiebstahl von besonderem Interesse.

Dieser Registry-Schlüssel protokolliert zudem den genauen Zeitpunkt der letzten Öffnung einer ausgewählten Datei, was entscheidend sein kann, um den Zeitrahmen eines Datendiebstahls zu ermitteln.

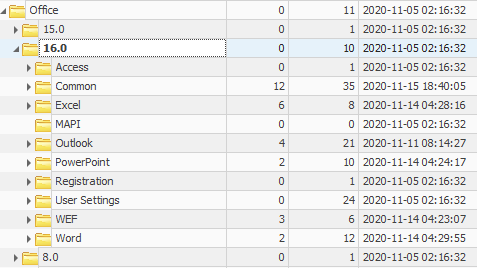

Microsoft Office File MRU: Erstellte oder angesehene Office-Dokumente identifizieren

Durch die Microsoft Office File MRU können Dateien, die speziell mit Microsoft Office Produkten erstellt und geöffnet werden, auf dem System identifiziert und analysiert werden. Im genannten Key werden diese Dateien sortiert nach der Versionsnummer der verwendeten Microsoft Office Version. Folgende Office Versionen stehen zur Verfügung:

- 16.0 – Office 2016, 2019 und M365

- 15.0 – Office 2013

- 14.0 – Office 2010

- 12.0 – Office 2007

- 11.0 – Office 2003

- 10.0 – Office XP

Die in den einzelnen Subkeys abgespeicherten Informationen über geöffnete Dateien, enthaltenen ebenfalls den Zeitpunkt der letzten Öffnung und des Schließens der Datei. Der Pfad, in dem die Datei liegt, wird darüber hinaus auch angezeigt.

OpenSavePidlMRU und LastVisitedPidlMRU: Der Datenschatz

Programme unter Windows merken sich den zuletzt genutzten Speicherort einer Datei. Ebenfalls zeigt Windows ein Dropdown Menü an, das Namen und Pfade zuvor geöffneter oder gespeicherter Dateien bestimmter Dateitypen enthält. Diese Informationen müssen, wie alle anderen Informationen, in einem Betriebssystem an einem abrufbaren Ort abgespeichert werden. Dies ist für die zwei genannten Szenarien der Registry Key „ComDlg32“. Dieser Key speichert noch weitere Informationen, die sich beispielsweise auf das Drucken von Dateien beziehen. Die beiden Subkeys OpenSavePidlMRU und LastVisitedPidlMRU sind besonders nützlich, da sie nicht wie „Microsoft Office MRU“ auf eine bestimmte Anwendung beschränkt sind, sondern anwendungsübergreifend. Sie stellen somit eine gute Menge an Informationen für eine IT-forensische Analyse zur Verfügung.

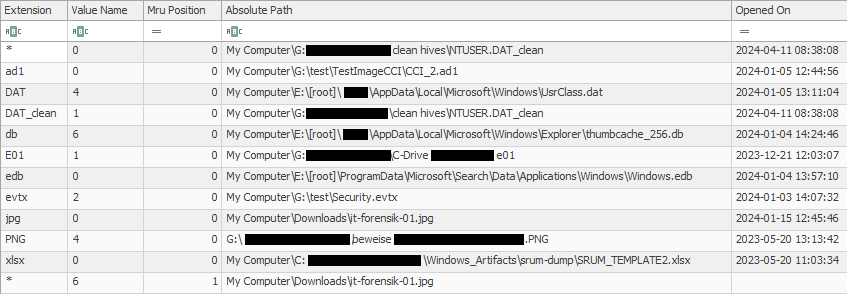

Windows Registry Key OpenSavePidlMRU

Dieser Key beinhaltet eine detaillierte Übersicht über die vom Nutzer geöffneten oder gespeicherten Dateien. Geordnet werden die Dateien ebenfalls wie bei den RecentDocs nach Dateitypen. Je nach Menge der Dateitypen können in diesem Schlüssel eine größere Anzahl an Unterordnern entstehen. Die Wichtigkeit dieser Ordner wird jedoch klar, wenn man sich vorstellt, dass ein Endgerät von einem Virus befallen ist, der durch ein Powershell Skript installiert wurde. Hier würde Windows einen Unterordner mit der Dateiendung „.ps1“ erstellen. Die Suche nach einem auffälligen Skript an dieser Stelle würde dann einen Hinweis liefern.

Die letzten 20 geöffneten Dateien, zeitlich betrachtet, werden im Unterordner „*“ dargestellt. Hier ist die Ordnung nach Dateityp nicht mehr gegeben, es kann jedoch genau bestimmt werden, welche Dateien auf dem System zuletzt geöffnet wurden. Bei einem großem System mit einer Vielzahl an Dateiöffnungen wird dies jedoch zum Verhängnis, da eventuell wichtige Dateiöffnungen nicht mehr im genannten Unterordner vorhanden sind.

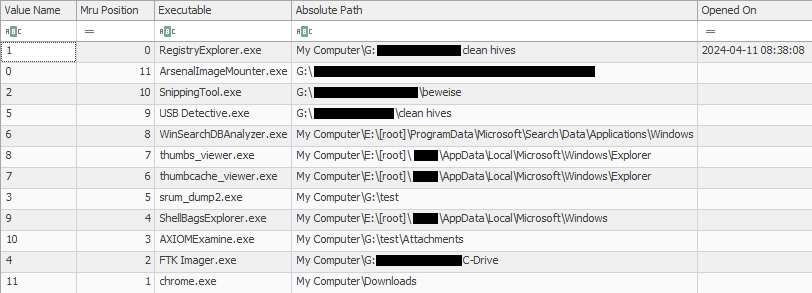

Windows Registry Key LastVisitedPidlMRU

Die Funktion dieses Keys ist im Gegensatz zu OpenSavePidlMRU einfacher gehalten, wird aber oft in seiner Wichtigkeit untergraben, da er „nur“ den vom jeweiligen Programm genutzten Ordner speichert. Diese Informationen kann jedoch in vielen Fällen Aufschluss darüber geben, welche Anwendung vom Nutzer ausgeführt wurde und den letzten Ort im Dateisystem mit dem die jeweilige Anwendung interagiert hat. Hier könnte man auf externe Medien stoßen, die sich als USB Sticks oder externe Festplatten herausstellen. Versteckte Ordner, die eventuell von einem Angreifer angelegt wurden, können hierdurch auch gut identifiziert werden.

Aktionen von Anwendungen, wie dem Google Chrome Browser, der mit einem Ordner auf dem System interagiert hat, können hierdurch auch nachgewiesen werden. Stichwort: Downloads.

IT-forensische Relevanz von Dateiöffnungen

Bei verschiedenen IT-Sicherheitsvorfällen kann die Analyse von Dateiöffnungen für die Aufklärung von Relevanz sein.

Aufdeckung unerwünschter Software und forensische Analyse

Die Untersuchung von Dateiöffnungen spielt eine zentrale Rolle bei der Identifizierung von Malware-Infektionen. Wenn ungewöhnliche oder unerwartete Dateizugriffe, besonders auf ausführbare Dateien, festgestellt werden, könnte dies auf eine Kompromittierung des Systems hinweisen. Teams aus IT-Forensiker/innen suchen nach Mustern und Anomalien, um schädliche Aktivitäten zu erkennen und zu analysieren. Diese können oft auch schon zu Beginn in der MFT (Master File Table) gesichtet werden und im späteren Verlauf der IT-Forensischen Analyse durch die oben genannten Artefakte verifiziert werden.

Untersuchung von Datendiebstahl und internen Bedrohungen

Bei Vorfällen, die den Diebstahl oder die unerlaubte Einsicht von Daten betreffen, bietet die Analyse von Dateiöffnungen entscheidende Beweismittel. IT-Forensiker/innen ermitteln proaktiv, ob und welche sensiblen Daten eingesehen oder gestohlen wurden, um den Sicherheitsvorfall genau zu bewerten. Sie untersuchen sorgfältig den Anschluss von USB-Geräten. Das Aufspüren von Dateien, die auf einem USB-Stick geöffnet wurden oder Bezüge dazu, deutet möglicherweise auf Datendiebstahl hin.