Im Zuge der verstärkten Nutzung von cloudbasierten Diensten und Anwendungen durch Unternehmen gewinnen Tools für interne Zusammenarbeit zunehmend an Beliebtheit. Ganz vorne mit dabei ist das Microsoft-eigene Kommunikationstool Teams. Es ist wenig verwunderlich, dass auch Angreifer ihre Strategien dementsprechend anpassen. Das Sicherheitsunternehmen Proofpoint hat dazu eine Studie veröffentlicht. Die Ergebnisse jener Studie und daraus resultierende Angriffsmethoden und Maßnahmenempfehlungen sind in diesem Artikel zusammengefasst.

Der Inhalt im Überblick

Erkenntnisse von Experten zu böswilligen Anmeldeversuchen

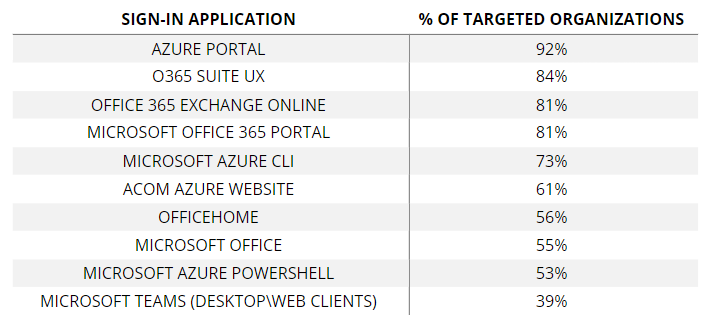

Microsoft-Dienste sind aktuell am häufigsten von böswilligen Anmeldeversuchen betroffen. Dabei liegt ein besonderes Augenmerk der Angreifer auf Microsoft Teams, wodurch der Dienst es gerade noch in die Top 10 der Rangliste der meistgetroffenen Sign-In Dienste im Jahr 2022 schafft.

Experten des Sicherheitsunternehmens Proofpoint haben eine Untersuchung durchgeführt, um festzustellen, wie Angreifer den Zugang zu Teams-Konten für ihre Zwecke nutzen könnten. Dabei wurden einige interessante Angriffsvektoren identifiziert. Diese können den Hackern nicht nur ermöglichen, weitere Phishing-Angriffe zu initiieren, sondern sind auch in der Lage Benutzer dazu zu verleiten, schädliche Dateien herunterzuladen.

Im Bericht betonen die Proofpoint-Forscher:

„Unsere Analyse vergangener Angriffe in der sich ständig verändernden Bedrohungslandschaft der Cloud zeigt, dass Angreifer allmählich auf immer raffiniertere Angriffsmethoden umschwenken.“

Sie verdeutlichen, dass die Einführung neuer Angriffstechniken und -werkzeuge in Kombination mit bekannten und teilweise unbekannten Sicherheitslücken, zu denen auch riskante Funktionen in Anwendungen von führenden Anbietern zählen, Unternehmen einer Vielzahl von kritischen Risiken aussetzt.

Eindringen und Ausbreitung im Netzwerk

Die Untersuchung von Proofpoint ergab, dass es im zweiten Halbjahr 2022 bei etwa 40 % der Unternehmen, die Microsoft 365 Cloud-Dienste nutzen, mindestens einen unberechtigten Zugriffsversuch gab. Dabei versuchten Angreifer, entweder über den Web- oder den Desktop-Clienten von Microsoft Teams, Zugriff auf Benutzerkonten zu erlangen.

Hierbei sei zu erwähnen, dass die Prozentzahl unter der Anzahl der Unternehmen, die allgemein bösartige Zugriffsversuche auf ihre Azure-Portal- oder Office 365-Konten verzeichneten liegt, aber dennoch signifikant genug ist, um ein besonderes Interesse der Angreifer speziell an Microsoft Teams hervorzuheben.

Zugriff auf Teams-Konten

Um Zugriff auf ein Teams-Konto zu erlangen, können Angreifer entweder einen sogenannten API-Token, Anmeldeinformationen oder einen aktiven Sitzungs-Cookie verwenden. Haben die Angreifer dann einmal Zugriff auf ein Konto, streben sie in der Regel danach, ihren Zugriff auf andere Dienste oder andere Benutzer auszudehnen. Die Proofpoint-Forscher entdeckten API-Aufrufe, die Teams-Benutzern erlaubten, die Registerkarten, die in ihren Kanälen oder Gruppenkonversationen oben angezeigt werden und für jeden sichtbar sind, neu anzuordnen.

Auch andere Office 365-Anwendungen können davon betroffen sein. Microsoft ermöglicht es den Nutzern außerdem, eine Registerkarte namens „Website“ hinzuzufügen. Diese kann so angepasst werden kann, dass sie eine sichere Remote-Website innerhalb des Teams-Clients darstellt.

Registerkarte als Einfallstor

Die Forscher von Proofpoint erklärten:

„Diese neue Registerkarte könnte dazu genutzt werden, auf eine schädliche Website zu verweisen, wie zum Beispiel eine gefälschte Anmeldeseite für Microsoft 365, um Anmeldedaten zu stehlen.“

Die URL einer Website-Registerkarte wird den Benutzern erst sichtbar, wenn sie absichtlich das „Einstellungen“-Menü der Registerkarte aufrufen. Ein Angreifer mit Zugang zu einem Teams-Konto kann mithilfe dieser nicht dokumentierten API-Aufrufe die neue bösartige „Website“-Registerkarte in eine bereits bestehende Registerkarte umbenennen und die Reihenfolge der Registerkarten ändern, um die ursprüngliche Registerkarte aus dem Blickfeld zu rücken. Dadurch landen Benutzer, die normalerweise auf die übliche Registerkarte klicken, möglicherweise auf einer Seite, die sie auffordert, sich erneut bei ihrem Microsoft 365-Konto anzumelden. Dies erregt bei dem Nutzer dann möglicherweise keinen Verdacht, da die URL der Website nicht sichtbar ist und die Seite innerhalb einer vertrauenswürdigen Microsoft-Anwendung angezeigt wird.

Automatisierte Verbreitung von Malware-Droppern

Eine weitere Möglichkeit, diese Funktion auszunutzen, besteht darin, die „Website“-Registerkarte auf eine remote gehostete Datei zu verweisen. In diesem Fall lädt der Teams-Client die Datei automatisch auf den Computer des Benutzers herunter, sobald dieser draufklickt. Dies könnte es Angreifern ermöglichen, ihre Malware-Dropper auf andere Systeme und Netzwerke zu übertragen.

Ferner entdeckten die Proofpoint-Forscher, dass ein Feature der Teams-API es den Nutzern ermöglicht, die URLs in den von einem Teams-Konto generierten Einladungen zu Meetings zu ändern.

„Normalerweise benötigt ein Angreifer Zugriff auf Outlook oder Microsoft Exchange, um den Inhalt einer Meeting-Einladung zu manipulieren. Sobald jedoch ein Angreifer Zugang zum Teams-Konto eines Benutzers hat, kann er durch Teams-API-Aufrufe Meeting-Einladungen manipulieren, indem er legitime Standardlinks gegen bösartige Links austauscht“,

so die Forscher. Die bösartigen Links, die in von Teams generierten Einladungen enthalten sind, könnten von den Empfängern als vertrauenswürdig angesehen werden. Diese Links würden in der Regel dann zu gefälschten Microsoft 365-Anmeldeseiten führen. Diese zielen darauf ab, Anmeldedaten zu stehlen oder fordern Benutzer auf, eine Datei herunterzuladen, die sich als Teams-Update oder -Installationsprogramm ausgibt.

Auch Teams Chats bleiben nicht verschont

Links können auch innerhalb bestehender Chats ausgetauscht werden, da Teams es den Benutzern ermöglicht, ihre früheren Nachrichten zu bearbeiten und die Links zu ändern. Diese Funktion steht sowohl im Client als auch über die API zur Verfügung. Angreifer könnten automatisierte Skripte erstellen, um in Sekundenschnelle alle Links in bestehenden Chats zu ersetzen. „Danach könnte ein raffinierter Angreifer Social‑Engineering‑Techniken einsetzen und neue Nachrichten senden, um ahnungslose Benutzer dazu zu bringen, auf den bearbeiteten und jetzt gefährlichen Link zu klicken (oder ihn ‚erneut zu besuchen‘)“.

Die erwähnten Angriffsvektoren erfordern zwar, dass die Angreifer bereits Zugriff auf ein kompromittiertes Konto haben, jedoch ist es für Unternehmen dennoch wichtig, stets die Möglichkeit der unauffälligen Ausbreitung in ihren Netzwerken (engl: lateral movement) zu kennen, da diese in modernen Angriffen häufig vorkommt. Angreifer bleiben selten bei einem einzigen kompromittierten Konto oder System stehen, sobald sie Zutritt zu einem Netzwerk eines Unternehmens erlangt haben.

Prävention gegen potentielle Attacken via Microsoft Teams

Proofpoint gibt anhand der Untersuchungen an, dass im vergangenen Jahr etwa zwei von drei Microsoft 365-Tenants von mindestens einem erfolgreichen Account-Diebstahl betroffen waren. Das Unternehmen empfiehlt Organisationen daher folgende Maßnahmen:

- Benutzer frühestmöglich über die Risiken bei der Verwendung von Microsoft Teams aufklären.

- Ein verstärktes Monitoring des Microsoft-Tenants mit dem Ziel Angreifer zu identifizieren, die auf Teams innerhalb Ihrer Cloud-Umgebung zugreifen.

- Wurde eine Teams-Sitzung durch obengenannte Methoden potentiell kompromittiert, sollte sie unverzüglich isoliert werden.

- Bei wiederkehrenden Angriffsversuchen wird empfohlen, die Nutzung von Microsoft Teams in der eigene Cloud-Umgebung zu beschränken.

- (Notfalls durch Richtlinien) Sicherstellen, dass Teams möglichst firmenintern genutzt wird und kein oder nur begrenzter Austausch zu anderen Organisationen stattfinden kann.