Herauszufinden welche Benutzerkonten auf einem System vorhanden sind, kann für eine IT-forensische Analyse von größter Bedeutung sein. Um Informationen über Benutzerkonten zu erhalten, kann der SAM-Hive der Windows Registry ausgelesen werden. Dieser Artikel ist Teil unserer Reihe „Daten verraten“.

Der Inhalt im Überblick

Verdacht: Ausnutzen von Administratorrechten

Einer Ihrer Mitarbeiter steht unter Verdacht seine Administratorrechte zu nutzen, um weitere lokale Benutzer auf seinem Arbeitsplatzrechner anzulegen. Anscheinend verwendet der Mitarbeiter diese Konten, um unerlaubte Tätigkeiten auszuführen und dabei seine Spuren auf dem System zu verwischen. Um der Situation auf den Grund zu gehen, schalten Sie professionelle IT-Forensiker ein, die den Arbeitsplatzrechner des unter Verdacht stehenden Mitarbeiters untersuchen sollen. Die Spezialisten analysieren hierfür die Security Account Manager Datenbank, den sogenannten SAM-Hive der Windows-Registry.

Der SAM-Hive im Detail

Der SAM-Registry-Hive ist eine Datenbank, die lokale Benutzer- und Gruppeninformationen speichert. Diese beinhaltet eine Liste der lokalen Benutzerkonten eines Windows-Systems und den zugehörigen „Relative Identifier“ (RID). Über den SAM-Hive kann die Anzahl der erfolgten Logins, die Zeit des letzten Logins und fehlgeschlagene Logins ausgelesen werden. Dies gibt Aufschluss darüber, wie aktiv ein Konto verwendet wurde. Es ist außerdem möglich festzustellen, ob ein Benutzerkonto mit einem Passwort versehen wurde oder nicht. Auch der Passwort-Hash und der Zeitpunkt der letzten Passwortänderung sind ermittelbar.

Vorhandene Benutzerkonten

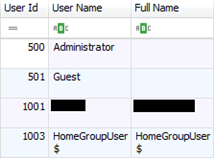

Der erste Schritt bei der Analyse des SAM-Hives ist das Auslesen der Benutzerkonten unter SAM\Domains\Account\Users. Dieser Registry-Key enthält eine Liste aller lokalen Benutzer, sowie Benutzer mit einem Microsoft-Account und deren RID. Die RID ist eine eindeutige Zeichenfolge zur Identifizierung von Benutzern. Diese ist Teil des „Security Identifier“ (SID), der angibt, ob es sich um ein lokales Benutzerkonto oder ein Domänenkonto handelt. Über die Benutzerkontenliste lässt sich jedes auf dem System befindliche Benutzerkonto präzise identifizieren. Über die RID lässt sich ein Benutzer außerdem bestimmten Ereignissen und Tätigkeiten auf einem System zuordnen.

Der SAM-Hive kann zudem verwendet werden, um die Aktivitäten einzelner Benutzer zu bestimmen. Besteht beispielsweise der Verdacht, dass ein Nutzer unerlaubte Tätigkeiten zu einer bestimmten Zeit durchgeführt hat, kann die Information, wann der Benutzer sich zuletzt eingeloggt hat, eine wichtige Information darstellen. Neben dem Zeitpunkt des letzten Logins kann man auch den letzte fehlgeschlagene Login bestimmen.

Erstellzeitpunk und Aktivität

Möchte man herausfinden, wann ein Benutzerkonto erstellt wurde, kann der „Created On“-Zeitstempel aus der Benutzerliste ausgewertet werden. Hierüber lässt sich außerdem feststellen, ob ein erstellter Benutzer aktiv war oder nicht. Hierfür wird der „Logon Count“ des Benutzerkontos analysiert. Dieser Zähler wird immer dann um eins erhöht, wenn sich der Benutzer lokal anmeldet. Ist der Zähler null wurde der Benutzer zwar erstellt, aber nie verwendet. Einzige Ausnahme hiervon bilden Microsoft-Konten. Bei Anmeldungen über ein Microsoft-Konto wird der Zähler nicht erhöht.

Passwörter

Der SAM-Registry-Hive bietet außerdem die Möglichkeit, Informationen zu den benutzerspezifischen Passwörtern zu erhalten. So kann man beispielsweise erkennen, wann ein Passwort zuletzt geändert wurde. Über den im Registry-Hive gespeicherten Passwort-Hash kann weiterhin festgestellt werden, ob ein Passwort gesetzt wurde oder ob das Passwort leer ist. Es besteht zusätzlich die Möglichkeit mit Hilfe von speziellen Tools Passwort-Hashes zu generieren, diese mit dem im SAM-Hive gespeicherten Hash abzugleichen und somit das passende Passwort zu ermitteln.

Auflösung des Verdachts

Da Ihr Mitarbeiter verdächtigt wird seine Administratorrechte zu missbrauchen um neue Benutzer Konten anzulegen, ist eine Untersuchung des SAM-Hives der erste Schritt zur Sachverhaltsklärung. Mit Hilfe einer Untersuchung der Benutzerkontenliste kann zweifelsfrei geklärt werden, welche lokalen Benutzer auf einem System vorhanden sind und wann diese Konten erstellt wurden. Eine Überprüfung des Login Counts kann außerdem Hinweise darauf liefern, ob ein neu erstelltes Konto aktiv verwendet wurde. Durch die Untersuchung des Passwort-Hashes und der daraus resultierenden Möglichkeit eines Logins, kann man weitere Spuren erhalten. So können die Aktivitäten des Mitarbeiters und der Verdacht eindeutig geklärt werden.

Der angegebene Schlüssel SAM\Domains\Account\Users existiert bei mir nicht bzw wird nicht gefunden. Demzufolge: Wozu schreiben Sie das? Um anzugeben?