Um Schadsoftware auf einem Gerät zu identifizieren, reicht es nicht aus die Applikationen über die Dateisystemebene zu sichten. Es sind weitere Informationen nötig, um festzustellen, ob sich eine Schadsoftware unter Umgehung der implementierten Sicherheitseinrichtungen versteckt. Dieser Artikel ist Teil unserer Reihe „Daten verraten“.

Der Inhalt im Überblick

Detektieren von Schadsoftware

Einer Ihrer Mitarbeiter hat in einer E-Mail auf einen gefährlichen Link geklickt und damit Schadsoftware in Ihr Netzwerk heruntergeladen. Ihre interne IT hat sich das betroffene Gerät angesehen und möchte nun einer Verbreitung vorbeugen. Mittels einer IT-forensischen Untersuchung kann geprüft und festgestellt werden, welche Programme auf einem System installiert sind, wo diese gespeichert sind und von welcher Quelle aus sie heruntergeladen und installiert wurden. Die verschiedenen Informationen können von professionellen IT-Forensikern aus der Windows Registry ausgelesen werden. So kann auch Schadsoftware, welche sich als gewöhnliches Programm ausgibt, enttarnt werden.

Um installierte Programme und die Programmausführungen festzustellen, gibt es verschiedene Registry-Schlüssel, die wir bereits in dieser Artikelserie beleuchtet haben. Es gibt jedoch noch weitere Informationen, welche zu vorhandenen Programmen ausgelesen werden sollten, um wichtige Inhalte zu der Analyse und der Wahrheitsfindung hinzuzufügen. Diese Informationen können aus dem SOFTWARE Hive der Windows Registry ausgelesen werden.

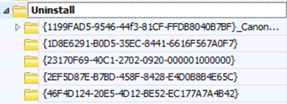

Uninstall Registry-Schlüssel

Der Registry Schlüssel SOFTWARE\Microsoft\Windows\CurrentVersion\Uninstall speichert Informationen zu Applikationen. Die Applikationen sind als Schlüssel mittels eines Global Unique Identifiers (GUID) gespeichert.

Dieser Schlüssel enthält wiederum mehrere Werte. Unter anderem ist dort der „DisplayName“ aufgeführt, welcher den Namen der installierten Anwendung enthält. Dieser Wert kann verändert oder gar manipuliert werden.

In dem folgenden Bild lautet der „DisplayName“ Mozilla Firefox (3.0.1). Die „InstallLocation“ beinhaltet den Pfad, von wo diese Applikation aus installiert wurde. In diesem Beispiel ist unter dem genannten Pfad die Datei „firefox.exe“ aufzufinden.

Ebenfalls ist hier eine „DisplayVersion“ aufgeführt, welche von der Produktversion der Applikation abgeleitet wird. In diesem Fall ist das die Version 3.0.1.

Der Wert „Publisher“ enthält den Herausgeber der Applikation. Im Fall von Mozilla Firefox ist dies Mozilla. Es können noch weitere Informationen wie z.B. die Werte „UninstallString“ und „ReadMe“ ausgelesen werden.

Der Wert „URLInfoAbout“ enthält den Link zur Webseite des Herausgebers oder zur Webseite der Anwendung.

Zusätzlich ist u.U. ein „InstallDate“ gespeichert. Dies speichert den Zeitstempel, wann die Applikation das letzte Mal einen Patch erhalten hat, entfernt wurde oder das Produkt mittels Befehlszeilenoption repariert worden ist. Falls die Applikation noch keine Patches oder Reparaturen erhalten hat, ist die Zeit gespeichert, zu welcher die Applikation auf dem Computer installiert wurde.

Aufgrund der verschiedenen Informationen, welche eine Applikation beim Download mitbringt, sind nicht immer alle Werte vorhanden. Dies variiert bei der Vielfalt der Applikationen.

WOW64

Ein weiterer Registry-Key Software\WOW6432Note\Microsoft\Windows\CurrentVersion\Uninstall speichert ebenfalls installierte Applikationen. Der Unterschied zu dem zuvor genannten Schlüssel ist, dass WOW64 (Windows On Windows64) ein Subsystem des Windows Betriebssystems ist. Es ist in der Lage, 32-Bit-Anwendungen auszuführen und an 64-Bit-Aufrufe anzupassen.

Das WOW64 System berücksichtigt auch weitere wichtige Aspekte für die Ausführung der 32-Bit-Anwendungen. Das beinhaltet auch das Zugreifen auf die Windows-Registrierungsdatenbank. Dadurch wird die Kompatibilität gewährleistet.

Des Weiteren sind die Informationen in diesem Registry-Key ähnlich aufgebaut, wie zuvor beschrieben.

Aufspüren von Schadsoftware

Informationen zu Programmen können während einer IT-forensischen Analyse Aufschluss über die Geschehnisse bringen. Nicht nur die Programmausführungen sollten betrachtet werden. Durch die in diesem Beitrag ausgelesenen Informationen können z.B. Hinweise darauf geschlossen werden, ob das Programm legitim auf dem Gerät vorhanden ist oder ob eine veraltete Version Sicherheitslücken für den Angriff geboten hat.

Auch außerhalb einer IT-forensischen Analyse kann das Betrachten dieser Programminformationen von Vorteil sein. Somit können die Patch-Stände der einzelnen Applikationen und die Herkunft anhand der Angegebenen URL zur Webseite überprüft werden.