Ein ganz normaler Freitagnachmittag. Auf einmal geht nichts mehr. Monitore werden schwarz, das Telefon klingelt in einer Tour, es bricht Panik aus. Der folgende Beitrag berichtet über den folgenreichen Tag für ein Unternehmen in Paderborn.

Der Inhalt im Überblick

Was ist passiert?

Ein normaler Tag in einer Stadt im östlichen Teil des Landes Nordrhein-Westfalen. Auch bei einem mittelständischen Unternehmen läuft alles wie gewohnt. Bis gegen 16:30 plötzlich nichts mehr geht. Die Produktion steht still, der Warenausgang funktioniert nicht mehr – eine schwerwiegende technische Störung. Obwohl das Unternehmen Vorkehrungen getroffen hat, besteht sofort der Verdacht, dass Hacker es auf die IT-Infrastruktur abgesehen haben.

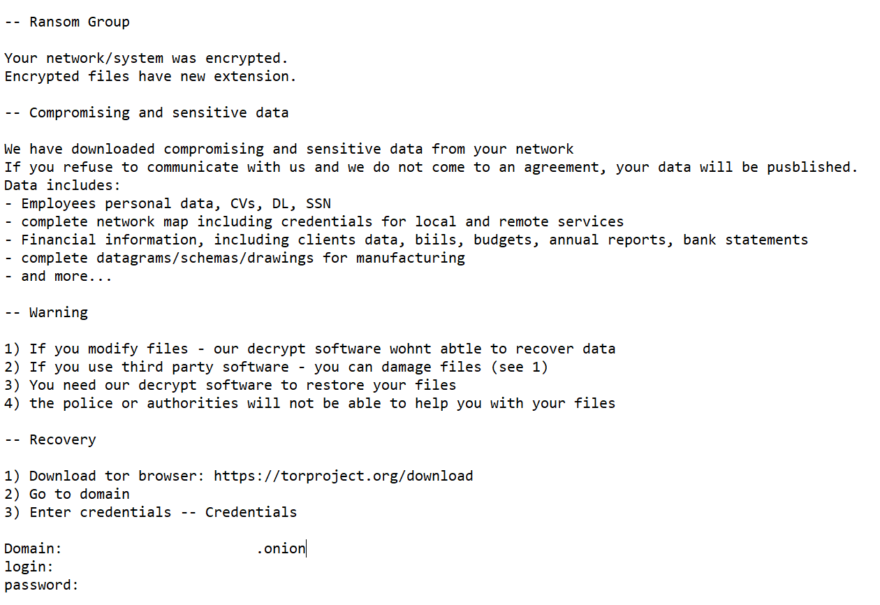

Der Verdacht bestätigt sich – der Mittelständler in Paderborn ist Opfer eines Cyberangriffs geworden. Die IT-Systeme sind nicht mehr erreichbar und zu sehen ist nur noch eins: Ein Erpresserschreiben auf dem Desktop. Eine bekannte Hackergruppe hat es geschafft, einen Zugang ins Firmennetzwerk zu erhalten und über mehrere Wochen hinweg Daten auszuspähen. Das große Finale bildete eine Kompromittierung der Unternehmensdaten durch den Einsatz eines Verschlüsselungstrojaners, einer sog. Ransomware.

Cyberangriff: Wie konnte das passieren?

Diese Frage stellen sich die meisten Unternehmen, die Opfer von Cyberangriffen geworden sind. Hinzu kommen weitere Fragen. Unter anderem, welche Daten abgeflossen sind und wann die Geschäftsprozesse wiederhergestellt werden können. Ganz oben auf dem Berg voller Fragen ist allerdings die folgende: Was sollen wir jetzt tun?

Wichtig ist hierbei, dass man als Unternehmen nicht auf sich allein gestellt ist. Neben Ermittlungsbehörden, unterstützen auch das Bundesamt für Sicherheit in der Informationstechnik (BSI) und externe Dienstleister bei der Vorfallsbearbeitung. Um die weiter oben gestellten Fragen zu beantworten, können Spezialisten aus dem Bereich IT-Forensik und Incident Response hinzugezogen werden, die den Angriffsablauf rekonstruieren und beim Wiederanlauf unterstützen können.

True Crime: Analyse und Aufklärung in Paderborn

Analyse Ransomware-Befall im Unternehmen

Eine IT-forensische Analyse orientiert sich an den zu klärenden Fragen des betroffenen Unternehmens. In diesem Fall werden unter anderem folgende Schritte durchgeführt. Die Reihenfolge sollte dabei gemeinsam mit dem Unternehmen und, sofern vorhanden, dem Krisenstab abgestimmt sein:

- Prüfen von Backups, um den frühestmöglichen Zeitpunkt zum Wiedereinspielen zu finden

- Systeme einteilen nach Priorität für die Untersuchung

- Untersuchte Systeme einteilen in kompromittiert und nicht kompromittiert

- Spuren des Angriffs und der Kompromittierung sammeln und daraus Indikatoren erstellen, um weitere Systeme automatisiert zu scannen

- Nicht kompromittierte Systeme in einen sauberen Netzbereich überführen

- Suche nach dem Einfallstor, dem sog. Patient 0

- Analyse nach Spuren von Datenabfluss

- Identifikation eingesetzter Tools und Techniken der Angreifer

- Erkennen von lateralen Bewegungen im Netzwerk

- Erkennen von Verbreitungen auf Infrastrukturen von Kunden, Lieferanten, Partnern etc.

- Prüfen, ob das Produktionsnetz ebenfalls betroffen ist

- Finden und Entfernen von Persistenzen der Angreifer

- Identifizieren der Angreifergruppe

- Identifizieren der Schadsoftware

Das Sichern der Systeme geschieht hierbei vor Ort. Die Analysen werden anfangs vor Ort und später häufig in IT-Forensik Laboren durchgeführt, wo mehr Rechenleistung und ein erweitertes Toolset vorhanden sind. Die höchste Effizienz ist mit einem mobilen IT-Forensik Labor gegeben, wo bestenfalls alle Arbeiten parallel durchgeführt werden können, ohne dass der Standort gewechselt werden muss.

Aufklärung Ransomware-Befall im Unternehmen

Durch die Untersuchung konnten das Einfallstor gefunden und der Datenabfluss rekonstruiert und klassifiziert werden.

- Einfallstor: Phishing E-Mail mit manipulierter Excel-Tabelle im Anhang

- Tabelle wurde geöffnet und der eingebettete Inhalt aktiviert

- Eine Schadsoftware wurde ausgeführt

- Durch das Ausführen wurde eine sog. Backdoor als Persistenz erzeugt

- Weiterer Schadcode wurde nachgeladen

- Nach dem Zugang folgten: Privilege Escalation und Lateral Movement

- Neue Accounts für die Verbreitung wurden angelegt

- Daten wurden ausgespäht über das Internet exfiltriert

- Mehrere hundert Gigabyte an Daten haben über 2 Monate das Firmennetzwerk verlassen

Wie kann man sich als Unternehmen vorbereiten?

Es ist sinnvoller, davon auszugehen, als Unternehmen Ziel von Angriffen zu werden und sich mit dem Szenario „Tag X“ auseinanderzusetzen, als sich nur auf die Absicherung der IT zu konzentrieren. In Deutschland werden jährlich weit über 100.000 Unternehmen Opfer von Cyberangriffen. Die Dunkelziffer bei solchen Fällen ist sehr hoch, da nicht jedes Unternehmen den Vorfall meldet. Insbesondere kleinere Unternehmen denken, dass sie sicher seien oder für Angreifer ein uninteressantes und nicht lukratives Geschäft darstellen. Aber gerade hier finden Angreifer oft unzureichend geschützte Systeme vor. Mögliche Gefahren sind z.B. Phishing-Mails, Social Engineering Attacken und Infektionen mit Schadsoftware.

Dadurch entstehen Unternehmen oft hohe Schäden. Nicht selten kommt es sogar zum Stillstand der Geschäftsprozesse und Produktionsausfall. Gleichzeitig findet eine große Verunsicherung der Mitarbeitenden statt. Hierbei ist es entscheidend, durch Aufklärung präventive Maßnahmen zu ergreifen. Präventivmaßnahmen können auf unterschiedlichste Arten durchgeführt werden.

Einige Beispiele sind holistische Analysen der IT-Infrastruktur, um mögliche Sicherheitslücken frühzeitig zu identifizieren. Aber auch eine Sensibilisierung der Mitarbeitenden durch Schulungen und Trainings kann oftmals vor Angriffen schützen. Darüber hinaus können Notfallpläne und Incident Response Pläne die technische und organisatorische Basis für den Umgang mit Sicherheitsvorfällen bilden. Für den Ernstfall empfiehlt es sich, alle Notfallkontakte parat zu haben und entsprechende Verträge mit vereinbarten SLAs mit Dienstleistern zu schließen, um in Zukunft bei einem Cyberangriff sofortige Unterstützung an der Hand zu haben.