Die europäische Richtlinie über Maßnahmen für ein hohes gemeinsames Cybersicherheitsniveau in der Union (NIS-2-Richtlinie) ist verabschiedet und muss bis Ende 2024 in deutsches Recht umgesetzt werden. Mittlerweile liegt dazu der zweite Referentenentwurf des Innenministeriums zur Umsetzung von NIS 2 und Stärkung der Cybersicherheit (NIS2UmsuCG) vor, das dazu Artikel verschiedener anderer Gesetze anpassen wird. Wie können Unternehmen die kommenden Vorgaben pragmatisch bewältigen?

Der Inhalt im Überblick

Was bedeutet NIS 2 für die Cybersicherheit?

Deutschland wird durch die Umsetzung der NIS-2-Richtlinie einen weiteren Schritt in Richtung Cybersicherheit gehen. Die Resilienz (Widerstandsfähigkeit) der Unternehmen mit kritischen Dienstleistungen wird gestärkt. Dadurch wird ein hohes gemeinsames Niveau der Netzwerk- und Informationssicherheit nicht nur in einzelnen Ländern, sondern in der gesamten EU gewährleistet.

In Deutschland erfordert die Umsetzung eine gründliche Überprüfung der bestehenden Gesetze und aufsichtrechtlichen Anforderungen. Es wird erwartet, dass die Anforderungen an Unternehmen in Geltungsbereich deutlich erhöht werden. Ebenso werden die Strafen und Haftungsrisiken für das Management größer.

Trotz der absehbaren Herausforderungen bietet die NIS-2-Richtlinie eine Chance, die Cybersicherheit in Deutschland und der gesamten EU zu stärken.

Welche Konsequenzen hat NIS 2 für die Unternehmen?

Die Herausforderungen werden vielfältiger:

und die etablierten und eingeübten Lösungsansätze

verlieren ihre Wirksamkeit bzw. dauern zu lange in der Umsetzung oder sind nicht über die Zeit beständig.

Die Erfahrung vieler Kundenprojekte zeigt, dass die Forderung „dann machen wir ein Projekt“ keine ausreichende Antwort mehr darstellt.

Ein Unternehmen braucht eine angemessene Struktur von ineinandergreifenden Prozessen, die solche Herausforderungen aufnehmen, bewerten und die notwendigen Maßnahmen ableiten. Nicht nur einmal, sondern als andauernde Aufgabe, als Linientätigkeit.

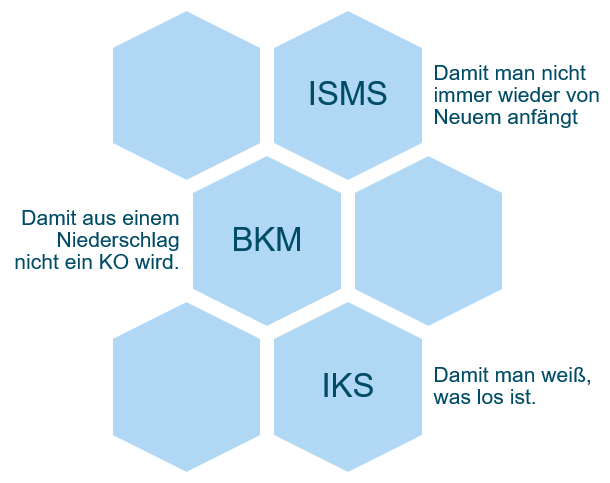

Durch ein Zusammenspiel folgender Managementsystemen lässt sich diese Forderung erfüllen:

BKM(S) = Betriebliches Kontinuitätsmanagement(system);

IKS = Internes Kontrollsystem

Im Zusammenspiel der Systeme erhöht sich die Resilienz des Unternehmens.

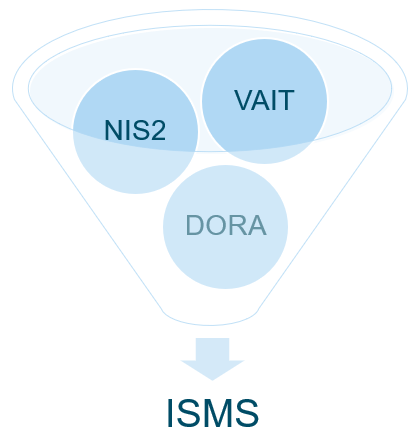

Wie wird NIS 2 durch ein ISMS verarbeitet?

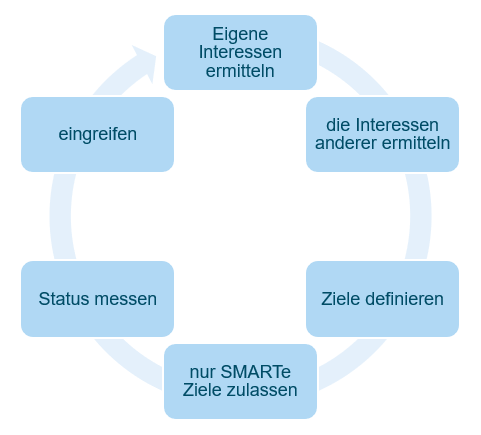

Durch das ISMS ist folgender Prozess zur Ermittlung der Anforderungen „interessierter Parteien“ (wie z.B. Inhaber – Aktionäre; Vorstand – Mitarbeiter; Gesetzgeber – Aufsichtsbehörden) vorgegeben:

Damit gibt es einen „Briefkasten“ an den innerhalb des betroffenen Unternehmens Anforderungen wie NIS 2 adressiert werden können:

Die Anforderungen werden identifiziert und bewertet. Gemäß einem etablierten, den Mitarbeitern bekannten, System werden Anforderungen nachjustiert und ggfs. neue formuliert sowie deren Umsetzung initiiert und überwacht.

Wir nutzen ein bekanntes Vorgehen, um Maßnahmen zu identifizieren, umzusetzen und das angestrebte Sicherheitsniveau zu erreichen / halten.

Beispiel – Abwehr von Ransomware steuern

Zur Abwehr von Ransomware-Angriffen ist ein komplexes Paket von Maßnahmen notwendig, die über reine IT-Tätigkeiten herausgehen.

Dazu gehören u.a.

- 100% der IT-Systeme kennen und verwalten

- Patchlevel aktuell halten

- Schwachstellenscans durchführen

- Endpoint Security

- Schulung durchführen und Awareness hochhalten

- Restrisiko benennen

- Resilienz erhöhen

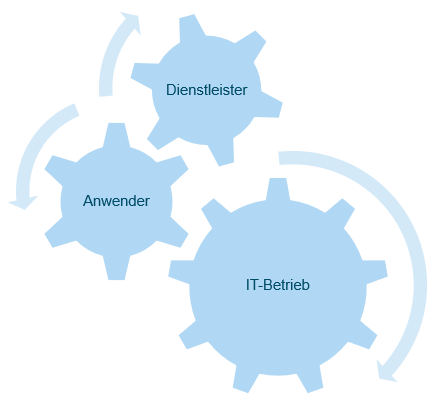

Hier kann ein Unternehmen nur erfolgreich sein, wenn es das Zusammenspiel unterschiedlicher Player zielsicher steuert:

Dienstleistersteuerung und Überwachung sind originäre Anforderungen, die aus dem ISMS an Einkauf und Fachabteilung gerichtet werden. Ebenso ist der sichere IT-Betrieb inkl. Assetmanagement und Risikobeurteilung Bestandteil der Controls der ISO 27001 abgerundet durch Schulung und Sensibilisierung der Mitarbeiter.

Ein ISMS stellt alle Werkzeuge zur Verfügung, um auf einen Angriff umfassend zu reagieren.

Kann man eine NIS-2-Umsetzung nachweisen?

Sowohl für das Top-Management als auch für Kunden und Behörden, bleibt eine Unsicherheit – Entspricht das Vorgehen dem Stand der Technik? Hier hilft nur die Ausrichtung an etablierte Standards (z.B. ISO 27001 für die Informationssicherheit) und ein unabhängiger Nachweis.

Eine regelmäßige Auditierung und Zertifizierung durch eine unabhängige Institution zwingen das Unternehmen sein Niveau zu halten und sich weiterzuentwickeln.

Ein ISMS konform zur ISO 27001:2022 ist zertifizierbar und bietet damit einen Vertrauensanker. Für Kunden und Aufsichtsbehörden.

NIS 2 – auf Kurs bleiben

Es ist schier unmöglich, die weitere Entwicklung im Bereich der gesetzlichen und regulatorischen Vorgaben vorherzusehen. Sicher ist, die Zahl der Anforderungen nimmt zu und ihre Erfüllung / Umsetzung wird immer genauer geprüft. Sanktionen werden immer wahrscheinlicher.

Daher bleibt nur ein Weg aus dem Dilemma: Die vorhandenen Prozesse und Managementsysteme (ISMS, BCM, IKS) werden so weit ertüchtigt, dass sie solche Vorgaben identifizieren, bewerten und notwendige Maßnahmen umsetzen. Dazu halten diese Systeme das erreichte Sicherheitsniveau und benennen die Restrisiko offen.

Managementsysteme sind weder alter Wein in neuen Schläuchen, noch ein neuer Zaubertrank. Sondern die Aufforderung, erprobte Wege konsequent zu gehen und die vorhandenen Möglichkeiten zu nutzen.