Versicherungsunternehmen und Pensionsfonds unterliegen unter bestimmten Voraussetzungen der Bundesanstalt für Finanzdienstleistungsaufsicht (BaFin). Wir geben Ihnen einen kurzen Überblick über die Anforderungen der VAIT, wie Unternehmen ihre IT-Sicherheit erhöhen und was dabei zu beachten ist.

Der Inhalt im Überblick

- Was ist die VAIT?

- Die 11 Kapitel der VAIT und ihre Anforderungen

- 1. IT-Strategie

- 2. IT-Governance

- 3. Informationsrisikomanagement

- 4. Informationssicherheitsmanagement

- 5. Operative Informationssicherheit

- 6. Identitäts- und Rechtemanagement

- 7. IT-Projekte und Anwendungsentwicklung

- 8. IT-Betrieb

- 9. Ausgliederungen von IT-Dienstleistungen und sonstige Dienstleistungsbeziehungen im Bereich IT-Dienstleistungen

- 10. IT-Notfallmanagement

- 11. Kritische Infrastrukturen

- Ausblick: Die VAIT und was bringt DORA?

Was ist die VAIT?

Die VAIT (Versicherungsaufsichtliche Anforderungen an die IT) wurde von der BaFin herausgegeben und behandelt IT-Risiken bei Versicherern. Mit ihrem Rundschreiben vom Juli 2018 hat die Bafin Hinweise zur Auslegung der Vorschriften über die Geschäftsorganisation im Versicherungsaufsichtsgesetz (VAG) gegeben.

Dazu gab es eine Novellierung vom 03.03.2022, die die neuen Kapitel „Operative Informationssicherheit“ und „IT-Notfallmanagement“ beinhalteten. Natürlich gilt weiterhin das risikobasierte Proportionalitätsprinzip. Das heißt, die Umsetzung der Anforderungen orientiert sich am Risikoprofil. Wir stellen in unserem Blog heute die einzelnen Kapitel vor, ohne einen Anspruch auf Vollständigkeit zu erheben.

Die 11 Kapitel der VAIT und ihre Anforderungen

1. IT-Strategie

Im ersten Kapitel der VAIT geht es um eine konsistente IT-Strategie. Diese ist abhängig von der Geschäftsstrategie und von der Geschäftsleitung festzulegen. Die Verantwortung der Geschäftsleitung wird besonders betont. Der Detaillierungsgrad der IT-Strategie korreliert mit dem Risikoprofil des Unternehmens. Zu den dort aufgeführten Mindestinhalten gehören:

- Strategische Entwicklung der IT-Aufbau- und IT-Ablauforganisation

- Ausgliederungen von IT-Dienstleistungen

- Wichtige Abhängigkeiten von Dritten

- Isolierter Bezug von Hard- und Software

- Zuordnung der gängigen Standards des Unternehmens

- Ziele, Zuständigkeiten und Einbindung der Informationssicherheit

- Strategische Entwicklung der IT-Architektur

- Aussagen zum IT-Notfallmanagement

- Aussagen zu selbst betriebenen und entwickelten Anwendungen

Die IT-Strategie muss regelmäßig überprüft werden, bei Änderungen muss das Aufsichtsorgan des Unternehmens zeitnah informiert werden und die in der IT-Strategie festgelegten Ziele müssen überprüfbar sein. Die Inhalte der IT-Strategie müssen angemessen innerhalb des Unternehmens kommuniziert werden.

2. IT-Governance

Die IT-Aufbau- und IT-Ablauforganisation orientiert sich an der IT-Strategie und dem Risikoprofil des Unternehmens. Prozesse, Aufgaben, Kompetenzen, Verantwortlichkeiten, Kontrollen und Kommunikationswege sind abzustimmen und klar zu definieren. Weiterhin wird in diesem Kapitel das Informationssicherheitsmanagement und die quantitativ und qualitativ angemessene Ressourcenausstattung der IT behandelt. Entsprechende Leitlinien sind zu erstellen, Prozesse und Arbeitsabläufe sind klar zu definieren. Auch hier ist die Geschäftsleitung zu involvieren.

Personell ist sicherzustellen, dass die Mitarbeiter über ein angemessenes Qualifikationsniveau verfügen und dass das Ausscheiden von Mitarbeitenden nicht zu nachhaltigen Störungen führt. Interessenskonflikte sollten vermieden werden. Die Schutzziele Integrität, Verfügbarkeit, Authentizität sowie die Vertraulichkeit der Daten müssen durch die IT-Systeme und IT-Prozesse sichergestellt sein.

3. Informationsrisikomanagement

Die mit dem Management der Informationsrisiken verbundenen Aufgaben, Kompetenzen, Verantwortlichkeiten, Kontrollen und Kommunikationswege sind (im Rahmen des Risikomanagements) abgestimmt zu definieren. Dabei sind die oben genannten Schutzziele zu beachten. Prozesse, Abhängigkeiten und Schnittstellen sind zu berücksichtigen.

Die Schutzbedarfsfeststellung ist zu definieren und zu überprüfen, und in einen Sollmaßnahmenkatalog zu überführen. Auf Basis von festgelegten Risikokriterien hat das Unternehmen regelmäßig eine Risikoanalyse durchzuführen. Hierbei spielen die Kritikalität der Geschäftsprozesse und die aktuelle Bedrohungslage eine tragende Rolle. Über die Ergebnisse der Risikoanalyse ist die Geschäftsleitung jährlich, quartalsweise oder anlassbezogen in unterschiedlicher Form zu berichten.

4. Informationssicherheitsmanagement

In diesem Kapitel werden Vorgaben zur Informationssicherheit gemacht, entsprechende Prozesse definiert und deren Umsetzung gesteuert.

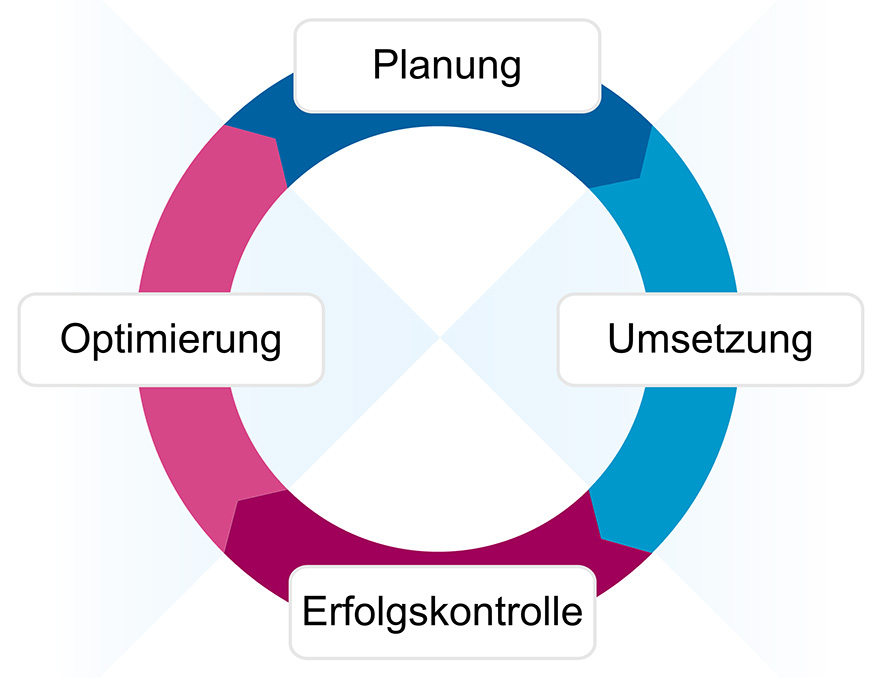

Fortlaufender Prozess der folgenden Phasen: Planung – Umsetzung – Erfolgskontrolle – Optimierung

Weiterhin ist die Geschäftsleitung angehalten, die Funktion des Informationssicherheitsbeauftragten einzurichten. Interessenskonflikte sind dabei zu vermeiden, die Funktion berichtet regelmäßig und anlassbezogen an die Geschäftsleitung.

Nach einem Informationssicherheitsvorfall sind die Auswirkungen auf die Informationssicherheit zu analysieren. Eine Richtlinie über das Überprüfen der Maßnahmen zum Schutz der Informationssicherheit ist zu erstellen. Ein kontinuierliches Schulungs- und Awarenessprogramm für Informationssicherheit muss zielgruppenorientiert festgelegt werden.

5. Operative Informationssicherheit

Bei der operativen Informationssicherheit handelt es sich um die Umsetzung der Anforderungen des Informationssicherheitsmanagements. Bei IT-Systemen und IT-Prozessen sind gängige Standards zu beachten, angemessene Überwachungs- und Steuerungsprozesse sind zu implementieren.

Informationssicherheitsmaßnahmen und -prozesse berücksichtigen u. a.:

- Schwachstellenmanagement

- Netzwerksegmentierung

- Sichere Konfiguration der IT-Systeme

- Verschlüsselung von Daten nach Schutzbedarf

- Mehrstufiger Schutz der IT-Systeme

- Perimeterschutz von sensiblen Bereichen.

Die Identifikation von Gefährdungen sollte möglichst frühzeitig erfolgen, sicherheitsrelevante Ereignisse sind zu analysieren. Forensische Analysen und interne Verbesserungsmaßnahmen sollten in Erwägung gezogen werden. Grundsätzlich sollten zur Überwachung der Informationssicherheit Regelungen definiert werden.

Die Sicherheit der IT-Systeme ist regelmäßig zu überprüfen, beispielsweise durch

- Abweichungsanalysen

- Schwachstellenscans

- Penetrationstests

- Simulationen von Angriffen

6. Identitäts- und Rechtemanagement

Unternehmen, die der VAIT unterliegen, haben ein Identitäts- und Rechtemanagement zu implementieren, dass den organisatorischen und fachlichen Vorgaben des Unternehmens entspricht. Das bedeutet weiterhin, dass Zugriffs-, Zugangs- und Zutrittsrechte standardisierten Prozessen und Kontrollen unterliegen müssen.

Die Berechtigungskonzepte müssen nachvollziehbar sein und sollten sich am Schutzbedarf orientieren. Dabei steht die Sparsamkeit nach den „Need-to-know“ und „Least-Privilege“ Prinzipien im Vordergrund. Zugriffe und Zugänge müssen – möglichst automatisiert – zweifelsfrei einer Person zugeordnet werden können.

Genehmigungs- und Kontrollprozesse von Berechtigungen für Benutzer bei

- Einrichtung

- Änderung

- Deaktivierung

- Löschung

haben sicherzustellen, dass die Vorgaben des Berechtigungskonzeptes über den gesamten Life Cycle einer Berechtigung eingehalten werden und unverzüglich umgesetzt werden. Regelmäßige und anlassbezogene Überprüfungen müssen dazu stattfinden und dokumentiert werden. Technisch-organisatorische Maßnahmen sollten implementiert werden, um eine Umgehung der Vorgaben der Berechtigungskonzepte vorzubeugen.

7. IT-Projekte und Anwendungsentwicklung

Bevor wesentliche Veränderungen in den IT-Systemen im Rahmen von IT-Projekten stattfinden, sind deren Auswirkungen in einer Analyse zu bewerten. Diese Abwägung muss vor der Durchführung stattfinden. Da geht es auch um die Konsequenzen für die IT-Aufbau- und IT-Ablauforganisation und die dazugehörigen IT-Prozesse. Die IT-Systeme müssen vor dem produktiven Betrieb getestet werden.

Die Maßnahmen der Sicherstellung der Datensicherheit orientieren sich am Schutzbedarf. Für IT-Projekte sind organisatorische Grundlagen zu regeln, die unter anderem folgende Themen abdecken:

- Einbindung der Beteiligten

- Projektdokumentation

- Ressourcenausstattung

- Steuerung der Projektrisiken

- Informationssicherheitsanforderungen

- Projektunabhängige Qualitätssicherungsmaßnahmen

- Aufarbeitung der gewonnenen Erkenntnisse

Weiterhin ist eine Dokumentation, Überwachung und Steuerung des Portfolios von IT-Projekten angemessen zu betreiben und Abhängigkeiten zu berücksichtigen. Selbstverständlich ist auch hier der Geschäftsleitung zu berichten und das Risikomanagement zu betrachten.

Bei der Anwendungsentwicklung sind angemessene Prozesse festzulegen und Anforderungen an die Funktionalität dokumentiert werden. Wichtig ist auch, dass der Schutzbedarf der Daten sichergestellt wird und entsprechende Verfahren festgelegt werden. Dies gilt insbesondere für den Quellcode. Selbst entwickelte Anwendungen sind nachvollziehbar zu dokumentieren. Auch Testergebnisse sind unter mindestens den folgenden Parametern zu dokumentieren:

- Testfallbeschreibung

- Parametrisierung des Testfalls

- Testdaten

- Erwartetes Testergebnis

- Erzieltes Testergebnis

- Aus den Tests abgeleitete Maßnahmen

- Die Anwendung ist nach Produktivsetzung angemessen zu überwachen

Ein zentrales Register der kritischen bzw. wesentlichen Anwendungen ist anzulegen und beinhaltet mindestens folgende Informationen:

- Name und Zweck der Anwendung

- Versionierung, Datumsangabe

- Fremd- oder Eigenentwicklung

- Fachverantwortliche Mitarbeitende

- Technisch verantwortliche Mitarbeitende

- Technologie

- Ergebnis der Risikoklassifizierung/Schutzbedarfseinstufung und ggf. die daraus abgeleiteten Schutzmaßnahmen

8. IT-Betrieb

In diesem Kapitel geht es darum, die Anforderungen der Geschäftsstrategie und den sich daraus ergebenden Geschäftsprozessen zu erfüllen. Die Komponenten der IT-Systeme und deren Beziehungen untereinander sind regelmäßig und anlassbezogen zu aktualisieren.

Denn das Portfolio aus IT-Systemen bedarf der Steuerung und muss deshalb erfasst, verwaltet und regelmäßig aktualisiert werden. Dazu ist ein Lebenszyklus-Management einzurichten und entsprechend nicht mehr benötigte Hardwarekomponenten sind sicher zu entsorgen.

Änderungen von IT-Systemen sind abhängig vom Risikoprofil. Auch Neu- und Ersatzbeschaffungen sowie Sicherheitspatches zählen zu Änderungen.

Weitere Beispiele für Änderungen sind:

- Funktionserweiterungen bei Softwarekomponenten

- Fehlerbehebungen von Softwarekomponenten

- Datenmigrationen

- Änderungen an Konfigurationseinstellungen

- Austausch von Hardwarekomponenten

- Einsatz neuer Hardwarekomponenten

- Umzug der IT-Systeme zu einem anderen Standort

Änderungen von oder an IT-Systemen mit Auswirkungen auf die Informationssicherheit sind zu beantragen, auf Umsetzungsrisiken zu analysieren, zu dokumentieren und letztendlich zu priorisieren und zu genehmigen. Außerdem sind Störungen des Regelbetriebes zu dokumentieren und gegebenenfalls zu eskalieren.

Die Vorgaben zur Datensicherung müssen schriftlich in einem Datensicherungskonzept geregelt werden. Der Leistungs- und Kapazitätsbedarf der IT-Systeme ist aktuell zu erheben, abzuschätzen, zu überwachen und für die Zukunft zu planen. Dies dient insbesondere der Anforderung, zukünftige Engpässe zeitnah zu erkennen.

9. Ausgliederungen von IT-Dienstleistungen und sonstige Dienstleistungsbeziehungen im Bereich IT-Dienstleistungen

Auch bei Ausgliederungen von IT-Dienstleistungen sind vorab eine Risikoanalyse und Bewertung der Anforderungen durchzuführen. Dies gilt sowohl für Cloud-Dienstleistungen als auch für Dienstleistungen, die über ein Netz zur Verfügung gestellt werden (Speicherplatz, Software, Plattform, etc.).

Dazu ist es essenziell, dass eine strukturierte Vertragsübersicht erstellt wird. Weiterhin sind Maßnahmen als Ergebnis der Risikoanalyse in der Vertragsgestaltung zu inkludieren. Dabei muss auch bei Relevanz ein möglicher Ausfall eines Dienstleisters berücksichtigt werden, eine entsprechende Exit-Strategie muss entwickelt und dokumentiert werden. Bei wesentlichen Änderungen des Risikoprofils ist eine Risikoanalyse erneut durchzuführen, gegebenenfalls sind Vertragsinhalte anzupassen. Auch der isolierte Bezug von Hard- und Software ist ebenfalls zu berücksichtigen.

10. IT-Notfallmanagement

In möglichen Notfallsituationen ermöglicht das IT-Notfallmanagement die Fortführung der Geschäftstätigkeit durch eine erhöhte Widerstandsfähigkeit und im Vorfeld definierte Verfahren. Dabei werden die zeitkritischen Aktivitäten und Geschäftsprozesse durch eine Business Impact Analysis (BIA) identifiziert, gleichzeitig werden in der Risk-Impact-Analysis (RIA) potenzielle Gefährdungen identifiziert und bewertet.

Für die Erstellung eines IT-Notfallkonzeptes im Rahmen des IT-Notfallmanagements ist die Geschäftsleitung verantwortlich. Ziel ist es, das Ausmaß möglicher Schäden zu reduzieren. Das IT-Notfallkonzept muss regelmäßig und anlassbezogen aktualisiert werden und ist im Unternehmen angemessen zu kommunizieren.

IT-Notfallpläne umfassen Wiederanlauf-, Notbetriebs- und Wiederherstellungspläne und die entsprechenden Verantwortlichkeiten und Abhängigkeiten. Die zeitkritischen Prozesse sollen schnellstmöglich wieder hergestellt werden.

Dabei spielen folgende Themen eine Rolle:

- Wiederanlaufzeit

- Maximal tolerierbarer Zeitraum, in dem Datenverlust hingenommen werden kann

- Konfiguration für den Notbetrieb

- Abhängigkeiten von den eingesetzten IT-Systemen

- Abhängigkeiten von IT- Dienstleistern

- Priorisierung bei der Wiederherstellung und Abhängigkeiten

- Notwendige Ressourcen

- Abhängigkeiten von externen Faktoren

Weiterhin hat das Unternehmen nachzuweisen, dass bei Ausfall eines Rechenzentrums die zeitkritischen Aktivitäten und Prozesse aus einem ausreichend entfernten Rechenzentrum und für eine angemessene Zeit erbracht werden können.

11. Kritische Infrastrukturen

Dieses Kapitel ist für die Betreiber kritischer Infrastrukturen (KRITIS-Betreiber) konzipiert und soll die Gewährleistung der Schutzziele Verfügbarkeit, Integrität, Authentizität und Vertraulichkeit sicherstellen. Dabei steht Versorgungssicherheit der Gesellschaft mit kritischen Versicherungsdienstleistungen nach § 7 BSI-Kritisverordnung im Vordergrund, KRITIS-Betreiber haben die entsprechenden Nachweise beim BSI fristgerecht einzureichen.

KRITIS-Schutzziele sind stets mit zu berücksichtigen: Dabei geht es um die Definition entsprechender Maßnahmen und deren wirksamen Implementierung, regelmäßigen Testens und entsprechender Notfallvorsorgemaßnahmen.

Als Nachweiserbringung für die Einhaltung der Anforderungen auf Basis der VAIT dienen Sicherheitsaudits oder Prüfungen im Rahmen des Jahresabschlusses. Weitere Orientierungshilfen können dem Gesetz über das Bundesamt für Sicherheit in der Informationstechnik (BSIG) entnommen werden.

Ausblick: Die VAIT und was bringt DORA?

Sie sehen: Die Anforderungen an die IT sind vielfältig, ineinander übergreifend und können komplex sein. Gleichwohl machen eine Überprüfung des IST-Zustandes und eine entsprechende Gap-Analyse sehr viel Sinn. Sie versuchen damit nicht nur die Anforderungen der Aufsicht zu erfüllen, sondern erhöhen dadurch tatsächlich die IT-Sicherheit in Ihrem Unternehmen.

Auch ermöglicht die BaFin ein gewisses Maß an Transparenz: So wurden im Juni 2022 die Ergebnisse ihrer Überprüfungen vorgestellt. Mit dem Ergebnis, das kein Unternehmen die Anforderungen vollumfänglich erfüllt hatte.

Und doch sind die Konsequenzen schwerwiegend: Im März 2023 hatte die BaFin ein namhaftes Unternehmen aus dem Bereich der Krankenversicherung gerügt: Bei der Prüfung der IT-bezogenen Geschäftsorganisation wurde ein Mangel in der Geschäftsorganisation festgestellt und somit als Konsequenz ein Kapitalaufschlag auf die Kapitalanforderung festgesetzt. Damit einhergehend ist auch ein großes Maß an Reputationsverlust.

Doch dies ist erst der Anfang: In Zukunft wird der „Digital Operational Resilience Act“ (DORA) eine wesentliche Rolle für Versicherungsunternehmen und Pensionsfonds einnehmen.

Seien Sie gut darauf eingestellt.