Ein Datendiebstahl wird häufig mittels externer Speichermedien durchgeführt. Eine IT-forensische Untersuchung kann solche Vorfälle aufklären, da analysiert werden kann, ob und welche USB-Geräte angeschlossen wurden. Ein Blick in die NTUSER.DAT gibt Aufschluss darüber, welche Geräte vom Benutzer verwendet wurden. Dieser Artikel ist Teil unserer Reihe „Daten verraten“.

Der Inhalt im Überblick

Verdacht auf Datendiebstahl

Die Möglichkeiten Daten zu entwenden sind vielfältig. Cloud-Dienste stehen immer mehr im Fokus, da diese von überall erreichbar sind und einen einfachen Datentransfer ermöglichen. Die Nutzung von externen Medien ist dennoch weit verbreitet. Beim Abzug von Daten muss es sich nicht immer um einen Innentäter handeln. Werden Arbeitsplätze beim Verlassen nicht gesperrt und unbekannte Dritte beim Betreten der Räume nicht kontrolliert und begleitet, kann es schnell zu einem Datenabfluss kommen.

Es ist wichtig herauszufinden, an welchem Rechner ein USB-Datenträger angeschlossen wurde, um den Schaden einschätzen zu können. Auch sollte eine Überprüfung stattfinden, welcher Benutzer an dem System zum Tatzeitpunkt angemeldet war. Diese haben i.d.R. definierte Zugriffsrechte und Netzlaufwerke. Da kann es einen Unterschied machen, ob der angemeldete Benutzer z.B. Zugriff auf wichtige Betriebsgeheimnisse oder Marketingvorlagen hatte.

Protokolle für den Dateitransfer

Wenn ein USB-Gerät an einen Windows Computer angeschlossen wird, kann es über verschiedene Protokolle mit dem Betriebssystem kommunizieren. Es gibt drei Protokolle, die sich in ihrer Funktion unterscheiden.

- Das „Picture Transfer Protocol (PTP)“ ist, wie der Name schon sagt, für die Übertragung von Bild- und Videodateien gedacht. PTP sieht nur einen unidirektionalen Dateitransfer vor, heißt, es können nur die Dateien von dem angeschlossen USB-Gerät kopiert werden, aber nicht auf das Gerät. Damit eigenen sich solche Geräte natürlich nicht für einen Datendiebstahl. Ein bekannter Vertreter unter den PTP Geräten ist das iPhone.

- Eine Erweiterung des Protokolls ist das „Media Transfer Protocol (MTP)“. MTP-Geräte unterstützen einen Dateitransfer in beide Richtungen und zu integrierten SD-Karten. Der Dateityp spielt im Gegensatz zu PTP keine Rolle mehr, allerdings ist der Zugriff auf das darunterliegende Dateisystem wie auch schon bei PTP, nicht möglich.

- Das am meisten verwendete Protokoll ist das „Mass Storage Device (MSC)“. Der offensichtlichste Unterschied ist, im Gegensatz zu den anderen Protokollen, dass Windows den MSC-Geräten einen Laufwerkbuchstaben zuweist. Allerdings nicht sofort zu erkennen ist, dass ein Zugriff auf das darunterliegende Dateisystem möglich ist.

Die Unterscheidung der Protokolle ist wichtig, da, je nachdem welches Protokoll ein Gerät verwendet, verschiedene Spuren in der Windows Registry zu finden sind.

Benutzerspezifische Spuren in der Windows Registry

Externe Speichermedien die via USB angeschlossen werden, sind bei dem Benutzer unter NTUSER.DAT\Software\Microsoft\Windows\CurrentVersion\Explorer\MountPoints2 dokumentiert. Jedes USB-Gerät wird dort mit seiner „Globally Unique Identifier (GUID)“ aufgeführt. Des Weiteren sind dort auch verbundene Netzlaufwerke des Benutzers zu finden. Mit der GUID ist ein Gerät eindeutig identifiziert. Detaillierte Informationen zu einem USB-Gerät können bei einer forensischen Analyse der Windows Registry Hives SYSTEM und SOFTWARE erlangt werden. Welche das sind und wie die Beziehungen untereinander hergestellt werden, betrachten wir später in dieser Artikel-Reihe.

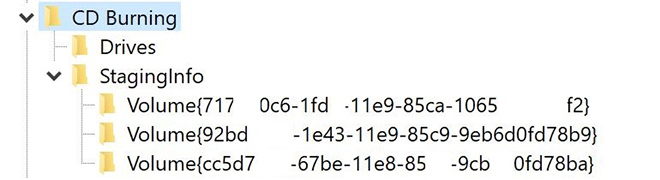

Eine weitere Möglichkeit Daten zu transferieren ist, CDs und DVDs zu verwenden. Auch wenn kein internes Laufwerk vorhanden ist, kann eines über USB angeschlossen werden. Nicht nur der Anschluss des externen Laufwerks wird in der Registry vermerkt, auch der Brennvorgang kann benutzerspezifisch nachvollzogen werden. Unter NTUSER.DAT\Software\Microsoft\Windows\CurrentVersion\Explorer\CD Burning sind die GUIDs der gebrannten Datenträger aufgeführt.

Korrelation der Spuren

Sind die Spuren des Benutzers gesichert, gilt es diese, wie beschrieben, mit anderen Einträgen in der Registry in zu korrelieren. Durch Hinzuziehen der Windows Ereignislogs können auch Logins des Benutzers in einen zeitlichen Zusammenhang gebracht werden. Das Ereignislog, das über die Ereignisanzeige eingesehen werden kann, protokolliert zusätzlich die Installation eines neuen Gerätetreibers mit der ID 20001. Unter anderem kann dadurch erkannt werden, wann ein Gerät zum ersten Mal angeschlossen wurde. Per Gruppenrichtlinie kann zudem definiert werden, dass Interaktionen mit externen Laufwerken mit der Ereignis ID 4663 und 4656 protokolliert werden. Digitale Spuren in der Windows Registry eignen sich also, um einen Verdacht auf Datendiebstahl aufzuklären.