Um den Zugang zu schützenswerten Werten in einem Unternehmen nur berechtigten Benutzern und berechtigten IT-Komponenten zu gewähren, müssen diese zweifelsfrei identifiziert, authentisiert und verwaltet werden. Diese Prozesse stellen somit einen wichtigen Teilbereich des Identity and Access Management dar.

Der Inhalt im Überblick

Definition Identitätsmanagement (IdM):

Das Identitätsmanagement stellt unter anderem die Identität von Mitarbeitenden sicher. Hierbei werden Beweisdokumente zur Feststellung der Identität kontrolliert. Diese umfassen für Mitarbeitende unter anderem Personalausweise, Reisepässe oder Führerscheine. Aber auch Hardware und Softwarekomponenten müssen identifiziert, authentisiert und verwaltet werden.

Um dies so erfolgreich wie möglich umzusetzen, ist eine Kombination aus manuellen, technischen und organisatorischen Maßnahmen notwendig.

Nachfolgend wird sich in diesem Beitrag auf menschliche Identitäten bezogen. Hierzu werden im Rahmen eines IdM in der Regel folgende Schritte durchlaufen.

Kontrolle und Verwaltung der Identität

Nachdem die Identität eines neuen Mitarbeitenden im Einstellungsprozess überprüft wurde, beispielsweise durch Vorzeigen eines Personalausweises, wird dem Mitarbeitenden eine unternehmensinterne Identität, nachfolgend Identität genannt, zugewiesen. Diese wird benötigt, da unter anderem ein E-Mail-Konto erstellt oder eine Informationssicherheitsschulung zugewiesen werden muss.

Zuweisen von Rollen und Berechtigungen

Ebenso werden dieser Identität Rollen und Berechtigungen zugewiesen, was bereits in den Artikeln zu Identity and Access Management und IAM: Was bringen die Modelle RBAC und ABAC? ausführlicher beschrieben wurde.

Anpassung der Rollen und Berechtigungen

Diese Rollen und Berechtigungen werden mit den Identitäten verknüpft und ändern sich im Laufe der Zeit, zum Beispiel wenn ein Mitarbeitender eine neue Rolle übernimmt, den Arbeitsort wechselt oder in Spezial-Projekten eingesetzt wird.

Hierbei wird ein besonderes Augenmerk darauf gelegt, dass die Rollen und Berechtigungen verwaltet, nachverfolgt und bestimmte Funktionen bereitgestellt werden sollen. Hierunter fällt unter anderem das Zurücksetzen von Passwörtern, wofür beispielsweise Self-Service Funktionen verwendet werden können.

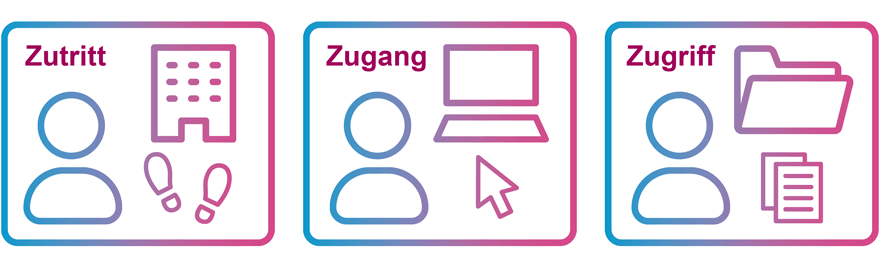

Authentifizierung bildet ebenfalls einen wichtigen Bestandteil des Identitätsmanagements ab. Hierbei wird die Grundlage für einige Bereiche wie Anmeldung sowie Authentifizierung über Token oder biometrische Geräte gelegt. Dies wird anhand von verknüpften Rollen, Attributen und Regeln geregelt und bildet ab, wie der Zutritt, Zugang und Zugriff auf eine Ressource verwaltet und zugeteilt werden sollte.

Authentifizierung bildet ebenfalls einen wichtigen Bestandteil des Identitätsmanagements ab. Hierbei wird die Grundlage für einige Bereiche wie Anmeldung sowie Authentifizierung über Token oder biometrische Geräte gelegt. Dies wird anhand von verknüpften Rollen, Attributen und Regeln geregelt und bildet ab, wie der Zutritt, Zugang und Zugriff auf eine Ressource verwaltet und zugeteilt werden sollte.

Revision

Diese Zuteilung und Änderungen können in der Regel nur von bestimmten Personen in Unternehmen durchgeführt werden, wie beispielsweise Mitarbeitern in der Personalabteilung oder Anwendungseigentümern. Da sich diese Informationen jedoch im Laufe des Arbeitslebens ändern können, ist es umso wichtiger, dass regelmäßige Revisionen, in Form von Überprüfungen der Identitäten und den verknüpften Informationen, durchgeführt werden. Dies verhindert nicht nur unkontrollierte Ansammlungen von Rechten und Berechtigungen, sondern verringert auch das Sicherheitsrisiko eines Unternehmens.

Ausscheiden einer Identität

Nach dem Bekanntwerden, dass eine Identität das Unternehmensumfeld verlässt, müssen zeitnah oder nach Ablauf einer Frist die Identitäten deaktiviert oder gelöscht werden. Hierbei sollte unterschieden werden, ob eine Identität das Unternehmensumfeld geregelt oder mit sofortiger Wirkung verlassen wird. Für diese Möglichkeiten sollte jeweils ein eigenständiger Prozess definiert werden.

Warum ein Identitätsmanagement im Unternehmen aufbauen?

Der Bereich Identitätsmanagement ist sehr vielfältig und verändert sich stetig. Umso wichtiger ist es einen Überblick über die Identitäten im eigenen Unternehmensumfeld zu behalten.

Zum Abschluss noch einige Vorteile, die der Aufbau eines funktionierenden Identitätsmanagements in Unternehmen mit sich bringt:

- Schutz der Assets

- Entlastung der IT durch beispielsweise Self-Service-Tools

- Schutz des Unternehmens vor Bedrohungen, die zu Datendiebstahl, Offenlegung sensibler Kunden-, Patienteninformationen oder Geschäftsgeheimnissen führen könnten

- Gibt Sicherheit, dass nur berechtigte Personen auf bestimmte Daten zugreifen können