Essentiell für die Gewährleistung der IT-Sicherheit in einem Netzwerk ist die Kenntnis, wie Rechner in einem Netzwerk kommunizieren und welche Dienste und Schnittstellen beteiligt sind. Nur so lassen sich Bedrohungen und Angriffen identifizieren und notwendige Sicherheitsvorkehrungen treffen. Das Open System Interconnection Model (OSI-Modell) von der International Organization for Standardization (ISO) bietet dabei eine gute Orientierungshilfe.

Der Inhalt im Überblick

Das OSI-Modell

Vor über 31 Jahren wurde der Grundstein des Internets in seiner heutigen Form mit dem OSI-Modell gelegt. Die Festlegung auf einen Standard war notwendig, um eine Kommunikation zwischen unterschiedlichen Betriebssystemen (Windows, MAC OS, Linux, Android, iOS usw.) überhaupt möglich zu machen. Das OSI-Modell beschreibt grundsätzlich die Architektur der Kommunikation zwischen Computern.

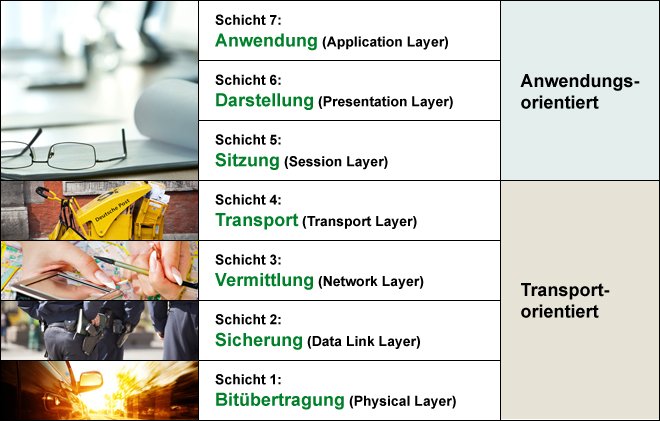

Hierbei wird zwischen sieben Schichten unterschieden:

Für jede Ebene wurden bestimmte Protokolle festgelegt. Protokolle stellen Regeln für Format, Inhalt, Bedeutung, Reihenfolge für den Transport von Daten auf. Die Idee hinter einem Schichtenmodell ist, dass jede beteiligte Schicht mit der darüber liegenden Schicht kommuniziert und so bestimmte Dienste anbietet. Zwischen einem Paar übereinander liegender Schichten liegt eine Schnittstelle, die über die Definitionen in den Protokollen Operationen erlaubt und Dienste anbietet. Die untere Schicht bietet bei diesem Modell stets der darüber liegenden Schicht einen Dienst an und die darüber liegende Schicht nimmt diesen Dienst an.

Für viele ist das Modell oft ein Buch – im wahrsten Sinne – mit sieben Siegeln. Um es anschaulicher zu erklären, ziehen wir einen Vergleich zum Versenden eines Briefes.

Anwendungsorientiert: Anwendung, Darstellung und Sitzung

Sie schreiben einen Brief: Inhalt des Briefes, Art des Briefpapiers und der Umschlag wird von Ihnen bestimmt. Dies entspricht den ersten drei Schichten: Anwendung, Darstellung und Sitzung. Diese Schichten werden oft als anwendungsorientierte Schichten zusammengefasst.

Mit der Anwendungsschicht sind keine Anwendungen wie Apps und Office-Produkte gemeint, sondern die Anwendungsschicht bildet die Schnittstelle zwischen dem Netzwerk und den Programmen. Diese Schnittstelle wird oft Application Programming Interface (API) genannt. Auf der Anwendungsschicht wird z. B. das Hypertext Transfer Protocol (http) eingesetzt.

Die Darstellungsschicht ist für die Formatkonvertierung der Daten zuständig. Hier finden z. B. die Kompression von Daten statt: Datenmengen werden für den Versand mit einem Verfahren „zusammengepackt“ (komprimiert), um eine schnelle Übertragung zu ermöglichen.

Auf der Sitzungsschicht wird eine Session zwischen zwei Rechnern aufgebaut. Erst nach dem erfolgreichen Aufbau können Daten ausgetauscht werden.

Transportschicht

Als nächstes stellt sich die Frage, wie Sie den Brief zu seinem Empfänger transportieren. Sie können den Brief klassisch durch die Deutsche Post zustellen lassen oder durch einen Kurier. Die Wahl der Zustellungsart hängt dabei von mehreren Faktoren ab: Eilbedürftigkeit, Gewicht, Kosten etc. In unserem Beispiel wählen Sie einen Kurierfahrer.

Auf der Transportschicht kommuniziert ein Computer mit einem anderen Computer im Netzwerk. Hierzu wird das Transmission Control Protocol (TCP) genutzt. Auf der Transportschicht wird sichergestellt, dass Pakete durch das Netzwerk fehlerfrei transportiert werden. Hierzu wird eine Verbindung zwischen den Geräten im Netzwerk hergestellt, dann werden die Pakete angenommen bzw. erneute übermittelt, falls diese nicht bzw. zerstört angekommen sind.

Vermittlungsschicht

Der Kurier hat von Ihnen den Auftrag bekommen, den Brief so schnell wie möglich an den Empfänger zu bringen. Der Kurier liest die Adresse vom Umschlag ab und gibt das Ziel in sein Navigationsgerät ein, um die kürzeste Route zu finden.

Die Vermittlungsschicht des OSI-Modells hat die Aufgabe, das Routen von Nachrichten von einem Computer zu einem anderen durchzuführen. Hier kommt eines der bekanntesten Protokolle zum Einsatz: Internet Protocol (IP). Die wichtigste Funktion ist die Zuteilung einer IP-Adresse. Jedes Gerät besitzt eine Hardware-Adresse (MAC-Adresse), diese wird ab Werk dem Gerät zugeteilt und ist grundsätzlich unveränderbar. Um in einem Netzwerk kommunizieren zu können, kann jedem Gerät frei eine IP-Adresse zugeteilt werden. Die Vermittlungsschicht „übersetzt“ dabei die IP-Adresse in die MAC-Adresse. Auf dieser Schicht arbeitet der klassische Router.

Sicherungsschicht

Ihnen ist natürlich auch wichtig, dass Ihr Brief beim Empfänger unversehrt und ungelesen ankommt. Der Kurierdienst versichert dies durch Referenzen und verspricht, bestimmte Sicherheitsmaßnahmen einzuhalten.

Die Sicherungsschicht im OSI-Modell ist zuständig für die fehlerfreie Übertragung des Bitdatenstroms, der hierfür in Pakete aufgeteilt und mit Folgenummern und Prüfsummen adressiert werden. Die Sicherungsschicht ordnet die Pakete, erkennt Fehler und korrigiert diese, um sicherzustellen, dass die Daten wie gesendet empfangen werden. Bei Fehlern wird eine erneute Übertragung eingeleitet. Die Sicherungsschicht arbeitet zudem mit der MAC-Adresse, um Geräte zu identifizieren.

Bitübertragungsschicht

Der Kurier kann den Brief jedoch nur zustellen, wenn öffentliche Wege bis zum Ziel führen. Befindet sich der Empfänger auf einem Boot, wird die Zustellung mit dem Auto schwierig.

Im OSI-Modell werden auf der Schicht der Bitübertragung die Voraussetzungen für die zu nutzenden Kabel- und Stecktypen festgelegt.

Datenschutz und OSI-Modell

Das OSI-Modell wird teilweise zur Ermittlung des Anwendungsbereiches des TKG, TMG und BDSG herangezogen. Dabei wird die Grenze zwischen TKG und TMG zwischen transportorientierter und anwendungsorientierten Schichten des OSI-Modells gezogen. Oberhalb der Anwendungsschicht sei der Anwendungsbereich des BDSG eröffnet.

Allein auf diese Einteilung sollte man sich jedoch nicht streng verlassen, denn das Modell befasst sich mit rein technischen Aspekten der Kommunikation und der Dienst gegenüber dem Anwender selbst ist nicht erfasst. Das OSI-Modell kann jedoch für eine erste Einschätzung sehr hilfreich sein.

Jo hat mir beim Schulvortrag geholfen