Die Aufgabe, ein gut funktionierendes ISMS (Informationssicherheitsmanagementsystem) in ein Unternehmen einzuführen und zu etablieren, erscheint im ersten Moment gewaltig. Berücksichtigt man jedoch einige Grundsätze und einen pragmatischen Ansatz, kann die Implementierung schnell, effizient und gut funktionierend erfolgen.

Der Inhalt im Überblick

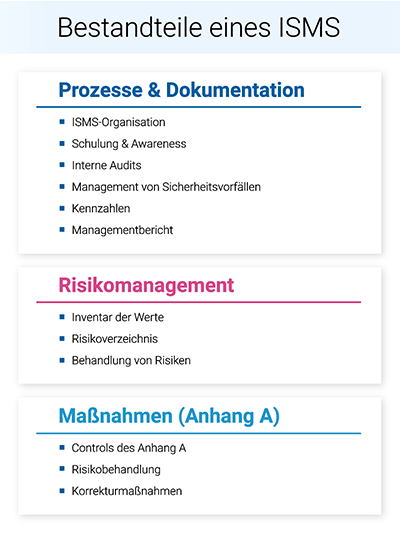

Einführung in die Bestandteile eines ISMS

Der Mehrwert nach einer ISMS-Implementierung ist vielfältig: Der Schutz des Unternehmens vor Angriffen und Bedrohungen wird deutlich erhöht, dies kann auch gegenüber anderen Marktteilnehmern (z. B. Gesellschafter, Kapitalgeber, Behörden, Kunden, Lieferanten, Versicherungen, etc.), dokumentiert werden. Und idealerweise sind auch einige interne und externe Prozesse etabliert oder verbessert worden. Auf die genauen Bestandteile eines ISMS werden wir im Rahmen dieser Artikelreihe noch später ausführlicher eingehen können.

Der Mehrwert nach einer ISMS-Implementierung ist vielfältig: Der Schutz des Unternehmens vor Angriffen und Bedrohungen wird deutlich erhöht, dies kann auch gegenüber anderen Marktteilnehmern (z. B. Gesellschafter, Kapitalgeber, Behörden, Kunden, Lieferanten, Versicherungen, etc.), dokumentiert werden. Und idealerweise sind auch einige interne und externe Prozesse etabliert oder verbessert worden. Auf die genauen Bestandteile eines ISMS werden wir im Rahmen dieser Artikelreihe noch später ausführlicher eingehen können.

Die Motive für die Einführung eines ISMS können recht unterschiedlich sein und variieren sicherlich auch je nach Branche, Unternehmensgröße und Kundenstruktur. Die Bestandteile eines ISMS bleiben jedoch identisch. Ihr Unternehmen hat sich für die Einführung eines Informationssicherheitsmanagementsystem entschieden? Nun beginnt das Projekt und eine Menge Arbeit steht bevor. Wie Sie nicht den Überblick verlieren und welche Grundsätze zu empfehlen sind, haben wir im folgenden Abschnitt kurz zusammengefasst.

Welchen Grundsätzen sollten Sie folgen?

Wir haben bereits festgestellt, dass immer mehr Unternehmen (durch innere und äußere Faktoren) sich mit der Implementierung eines ISMS beschäftigen. Nach unserer Ansicht sind folgende interne Stakeholder enorm wichtig für eine erfolgreiche Einführung:

- Geschäftsleitung

die Übernahme der Verantwortung für das ISMS ist der Schlüssel zum Erfolg. - Informationssicherheitsbeauftragte(r)

die Qualität des ISB ist ebenfalls entscheidend. - ISMS-Team

die Zusammenstellung ist wichtig.

Entscheidend für die erfolgreiche Umsetzung erscheint von Beginn an, positive Rahmenbedingungen zu schaffen. Diese dürfen nicht als dauerhaft gegeben betrachtet werden, sondern sollten stets gepflegt und gefördert werden.

Ein paar Anmerkungen zu einer(m) guten Informationssicherheitsbeauftragte(n): Neben einem profunden Fachwissen und Erfahrungsschatz, sind mit Sicherheit Erfahrungen in der Branche, bzw. Unternehmensgröße sehr vorteilhaft.

Auch sollte ein ISB eine grundsätzlich proaktive, verantwortungsübernehmende und kommunikative Rolle ausführen: Das Bewusstsein für das Thema Informationssicherheit wird idealerweise vorgelebt und ausgestrahlt. Integrierende und ausgleichende Moderationsfähigkeiten runden ein Idealprofil ab.

Die folgenden Grundsätze sollten dabei immer im Blick bleiben:

Normenkonform und wirksam, aber pragmatisch

Selbstverständlich müssen die entsprechenden Normen, wie beispielsweise die ISO 27001, beim Aufbau eines ISMS eingehalten werden. Gleichzeitig sollten sie so umgesetzt sein, dass der Schutz wirksam ist. Diese Kombination stellt die Verantwortlichen vor eine große Herausforderung und oftmals blockiert die Vorschau auf die Menge der Aufgaben einen erfolgreichen Start des Prozesses.

Deshalb empfehlen wir unbedingt eine pragmatische Herangehensweise. Fangen wir erst mal an! Die Prozesse und Dokumentationen können zunächst einen Basis-Charakter aufweisen, wichtig ist die Implementierung. Wir arbeiten gerne mit Vorhandenem, eine unrealistische Vision einer idealen Welt nur auf dem Papier ist da eher hinderlich. Zum späteren Zeitpunkt können und müssen dann die kontinuierlichen Verbesserungen berücksichtigt werden, siehe weitere Empfehlungen.

Immer an der Realität des Anwenders orientiert

Ganz wichtig ist zweifellos die Realität des Anwenders. Darunter verstehen wir die spezifischen Gegebenheiten eines jeden Unternehmens. Neben den eher quantifizierbaren Faktoren wie beispielsweise Umsatz, Mitarbeiteranzahl, Kundenstruktur, Größe der IT-Abteilung, etc., sind insbesondere die weichen Faktoren eines Unternehmens zu berücksichtigen.

Unternehmenskultur, Branche, Innovationsfähigkeit und bisherige Erfahrungen und Einstellungen spielen hier eine Rolle. Werden neue Prozesse starr festgelegt und übergestülpt, ist ein Scheitern oftmals vorhersehbar. Deshalb arbeitet man am besten mit etablierten Prozessen und Tools und passt diese gegebenenfalls an. Immer angemessen für das Unternehmen.

Eine kurze, aber aktuelle Dokumentation, keine Hochglanzbroschüren

Wir haben oben schon erwähnt, dass wir klein anfangen und Bestehendes nutzen sollten. Dieser Grundsatz gilt auch explizit für die Dokumentation. Auch ist oftmals weniger mehr: Ein kurzer und prägnanter Bericht hat eine weitaus größere Chance, gelesen zu werden. Auch sollte man an dieser Stelle gleich an die Aktualisierungszyklen und den damit verbundenen Aufwand denken.

Nichts gegen Hochglanzbroschüren, aber diese sind an der Stelle nicht angebracht. Vielmehr als schön klingende Poesie und Prosa ist eine knappe und sachliche Beschreibung des Istzustandes zu empfehlen. Und dabei bitte immer an die Aktualität denken: Mit einem Stand von vor drei Jahren, der lange überholt ist, ist niemanden geholfen.

Einfache und verständliche Prozesse

Dieser Punkt schließt sich den Vorangegangenen an und wird oftmals in der Praxis vernachlässigt. Die Komplexität der Prozesse sollte der Wirklichkeit entsprechen, aber auf jeden Fall möglichst einfach und für alle Teilnehmenden verständlich beschrieben sein.

Da geht es auch darum, Verantwortlichkeiten klar zu definieren (Ownership) und transparent darzustellen. Ziele sind realistisch festlegen und im Projekt ist interdisziplinär zu denken. Wichtig sind natürlich auch die Vertretungsregelungen, um das Projekt nicht unnötig zu verlangsamen. Dazu ist ein Transfer von Kompetenzen und Vertrauen essenziell, die Genehmigungskette sollte effizient und schlank gestaltet sein.

Und vielleicht ist der Aufbau eines ISMS auch eine gute Gelegenheit, aus der Historie entstandene und gewachsene Prozesse infrage zu stellen, neu festzulegen und zu vereinfachen!

Ein ISMS lebt durch die Einsicht, das Verständnis der Mitarbeitenden

Das ist wohl der entscheidende Erfolgsfaktor für die nachhaltige Etablierung eines ISMS: Nehmen Sie bitte alle Mitarbeitenden mit, bestenfalls erreichen Sie durch konsistente Maßnahmen ein gewisses Verständnis bis hin zu einer intrinsischen Motivation. Die Anwendung von Zwang und Angst sind dabei zu vermeiden, der Sinn sollte vermittelt werden.

Deshalb ist ein wichtiger Meilenstein, dass alle Führungskräfte im Unternehmen die Prinzipien eines ISMS täglich positiv als Vorbild vorleben.

Und auch das Thema Awareness ist hoch zu priorisieren. Regelmäßige Trainings zu unterschiedlichen Themen für alle Mitarbeitenden anzubieten und durchzuführen ist schon toll, noch besser ist eine integrierte interne Awareness-Kommunikationsstrategie. Diese sollte dann auch alle flankierenden Maßnahmen (Flyer, Poster, Mousepad, Newsletter, etc.) beinhalten, inklusive eines abgestimmten Redaktions- und Maßnahmenplan für die nächsten 12 bis 24 Monate.

Weitere Empfehlungen

Sie haben die Implementierung erfolgreich abgeschlossen? Herzlichen Glückwunsch, lehnen Sie sich zurück! Aber bitte nur einen kurzen Augenblick. Denn ein ISMS ist kein einmaliges Ereignis, sondern ein permanenter Prozess.

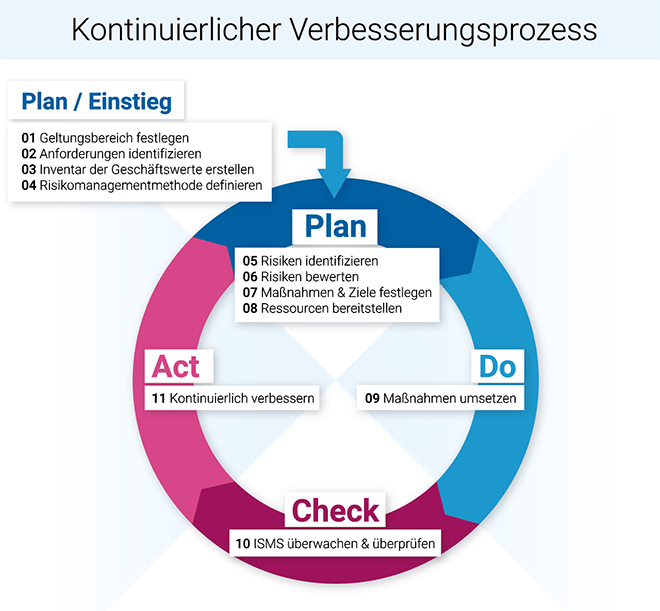

Neben den einmaligen Aufgaben zu Beginn des Projektes entwickeln wir nun den Zyklus zur Prozessoptimierung. Um eine kontinuierliche Verbesserung der Prozesse zu erreichen, empfiehlt sich die PDCA-Methode (Plan-Do-Check-Act): Planen, Durchführen, Prüfen, Verbessern.

Und Sie erinnern sich: Zu Beginn haben wir Ihnen geraten, erst einmal „klein“ anzufangen. Nun ist die Zeit gekommen, qualitativ und quantitativ einen Schritt nach vorne zu gehen.

Informationssicherheitsmanagementsystem: Pragmatische Herangehensweise

Der Aufbau eines ISMS scheint zunächst eine gewaltige Aufgabe. Wer jedoch pragmatisch an die Aufgabe herangeht, einige Grundsätze der Implementierung beachtet und die Schlüsselfunktionen gut besetzt hat, wird schnell auf der Erfolgsspur sein.

Wer dann noch die Geschäftsleitung auf seiner Seite weiß, kann positiv an diese Aufgabe herangehen und dem Unternehmen einen großen Mehrwert bieten. Mit Sicherheit.