Aktuell ist die Möglichkeit, Daten aus der Ferne zu sichern, so begehrt wie nie zuvor. Bei der Jagd nach Spuren ermöglicht das Tool Velociraptor, per remote Endgeräte zu überwachen und Daten zu extrahieren. Wir klären auf, was das Tool genau kann und für wen es geeignet ist.

Der Inhalt im Überblick

Für wen ist dieses Tool nützlich?

Stellen wir uns folgendes Szenario vor: In Flensburg meldet ein Unternehmen das Auftauchen unbekannter Programme auf ihren Arbeitsplatzrechnern. Ein IT-Forensiker aus Hamburg bräuchte mindestens zwei Stunden mit dem Auto, um bei dem Betroffenen einzutreffen. Anschließend müsste ein Image erstellt werden, ehe der Heimweg zum Labor aufgenommen werden kann, wo dann eine IT-forensische Analyse durchgeführt werden würde. Mit Hilfe von Velociraptor können Zeit und Geld eingespart und die Daten direkt akquiriert werden. Dabei kann zunächst der Computer aus der Ferne betrachtet werden, im Anschluss daran sind die Daten herunterladbar.

Außerdem ist es möglich, direkt mehrere Systeme auf Spuren zu untersuchen, wodurch ebenfalls Zeit eingespart werden kann. Anschließend wäre eine Analyse direkt durchführbar. Dabei können zum Beispiel Informationen aus der Windows-Registry oder dem Browser verwendet werden. Welche Daten besonders interessant sind, können Sie unter anderem in unserer Reihe „Daten verraten“ nachlesen.

Velociraptor ist ein IT-Forensik-Tool, welches hauptsächlich von Mike Cohen entwickelt wurde. Der ein oder andere hat diesen Namen vielleicht schon einmal im Zusammenhang mit Volatility oder Rekall Forensics gehört, welche er ebenfalls mit entwickelt hat.

Das Tool ist vor allem dann nützlich, wenn Spuren, zum Beispiel nach einem Angriff, gesichert werden sollen. Dafür ist, insbesondere bei Vorfällen, welche eine schnelle Reaktion benötigen, meist nicht viel Zeit. Deshalb ist es praktisch, nicht erst zum Betroffenen fahren zu müssen, sondern direkt aus dem Büro die Daten aus der Ferne sichern zu können.

Voraussetzungen für die Inbetriebnahme

Alles, was dafür benötigt wird, ist: Ein Gerät, auf dem der Velociraptor-Server läuft und die Installation der Velociraptor.exe auf Server und Client-Seite. Die ausführbare Datei kann einfach auf GitHub heruntergeladen werden. Anschließend muss auf dem Analyse-Gerät der Server konfiguriert werden. Dies geschieht durch ein Installationsskript, welches den Anwender auffordert, bestimmte Angaben, wie beispielsweise den zu verwendenden Port, oder die Speicherorte für die Konfigurationsdateien, anzugeben. Somit ist der Server in weniger als zehn Minuten startbereit und die Velociraptor Jagd nach Spuren kann beginnen. Nun muss dem Client nur noch eine Konfigurationsdatei übermittelt werden, mithilfe derer er sich automatisch mit dem Server verbinden kann. Diese Datei wird bei der Server-Konfiguration bereits automatisch erstellt.

Sammeln von Informationen

Von einem der verbundenen Clients sollen nun Informationen gesammelt werden. Dies ist durch sogenannte „Hunts“ möglich. Dabei extrahiert der Server automatisch die gewünschten Informationen von dem betroffenen Zielsystem. Dafür existiert eine bereits vorinstallierte Liste mit Artefakten, welche verwendet werden können. Diese beinhalten zum einen die zu erhebenden Informationen, wie zum Beispiel die Benutzer-ID und Gruppen-ID, und zum anderen die Quelle, von wo die Information gesammelt wird. Dies kann beispielsweise ein Registry-Hive oder ein Ordner im System sein. Für diejenigen, denen die angebotenen Artefakte nicht ausreichend sind, ist es möglich, eigene Informationsabfragen zu formulieren. Nachdem das gewünschte Artefakt ausgewählt wurde, muss noch der zu analysierende Client bestimmt werden ehe die Analyse startet.

Nutzerprofile ermitteln

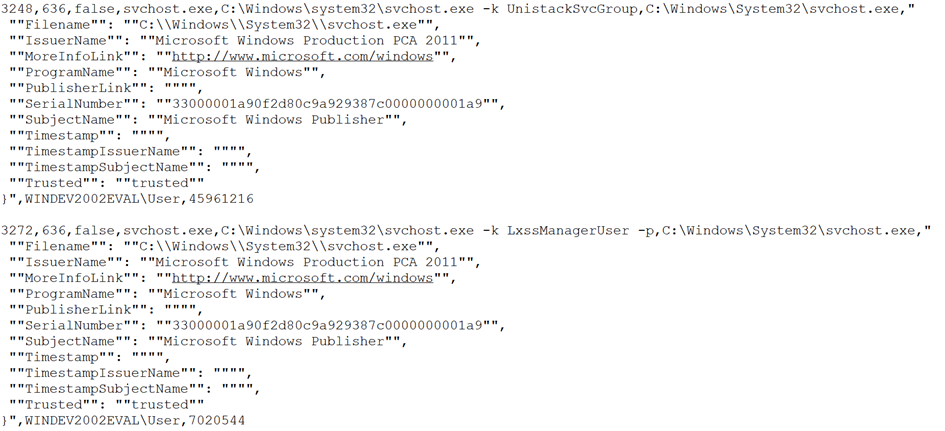

Mit Hilfe des Windows.Sys.Users Artefakts können alle auf dem System gespeicherten Nutzerprofile ermittelt werden. Dazu extrahiert Velociraptor die vorhandenen Security Identifiers (SIDs) und wandelt diese in den Benutzernamen um. Die erhaltenen Ergebnisse können direkt als CSV-Datei heruntergeladen werden.

Prozesse extrahieren

Das Artefakt Windows.System.Pslist listet alle Prozesse und deren Speicherorte auf. Dadurch können unerwünschte Aktivitäten aufgedeckt werden.

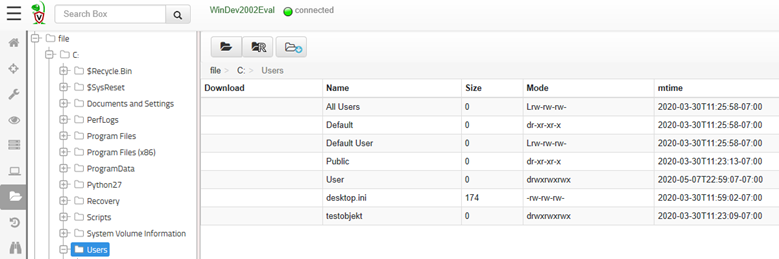

Virtuelles Dateisystem

Wer nicht direkt nach konkreten Spuren suchen möchte, kann das virtuelle Dateisystem nutzen. Damit ist es möglich, durch das Dateisystem zu navigieren, als wäre es das eigene. Außerdem können interessante Dateien, wie beispielsweise Dokumente oder ausführbare Programme, direkt heruntergeladen werden.

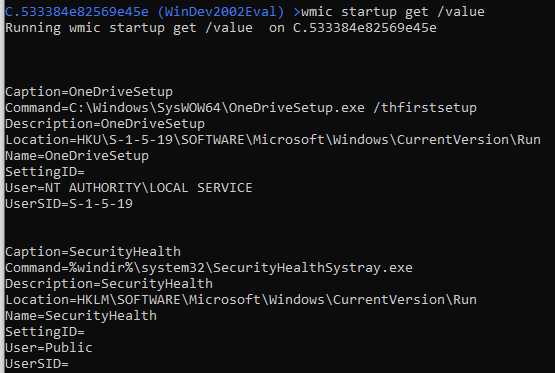

Interaktive Kommandozeile

Ein weiteres Feature ist die interaktive Kommandozeile. Mit dieser ist es möglich, Abfragen auf dem Client auszuführen. Dazu wird das Kommandozeilenprogramm Windows Management Instrumentation Command-line (WMIC) genutzt. Mittels WMI kann, sowohl lesend als auch schreibend, auf nahezu alle Einstellungen eines Windows-Computers zugegriffen werden. Die WMIC wird auch zur generellen Administration von Windows-Infrastrukturen verwendet. Im Beispiel (siehe nachfolgende Abbildung) wurde überprüft, welche Programme im Autostart eingetragen sind. Dies sind die Programme, welche automatisch gestartet werden, wenn sich der Benutzer am Computer anmeldet. Der Befehl im Beispiel berücksichtigt sowohl den Autostart-Ordner, als auch den Registry-Schlüssel „Run“.

Weitere Vorteile

Velociraptor wurde erst 2019 veröffentlicht, daher befindet sich das Tool zur Jagd nach digitalen Spuren noch in den Anfängen. Jedoch zeigt es bereits jetzt viel Potenzial und bietet eine Menge Features. Aufgrund der aktiven Entwicklungscommunity sind weitere Features bereits in Planung.

Des Weiteren kann der Server auch für andauernde Analysen eingesetzt werden. So kann Velociraptor zum Beispiel genutzt werden, um Endgeräte zu überwachen und in Echtzeit zu alarmieren, sollten Auffälligkeiten entdeckt werden. Dabei kann es sich beispielsweise um DNS-Abfragen oder ungewöhnliche Kontoaktivitäten handeln. Hierbei sollte jedoch beachtet werden, dass eine ständige Überwachung eng mit den Datenschutzbeauftragten abgestimmt werden muss.

Ein weiterer Vorteil ist die Möglichkeit sowohl Windows, Linux, als auch macOS-Geräte überwachen zu können. Außerdem können Tausende Clients gleichzeitig beaufsichtigt werden.

Ein paar Gedanken zum Schluss

Velociraptor bietet ein hohes Maß an Funktionen und Möglichkeiten bei der Jagd nach digitalen Spuren. Vor allem für die IT-Forensik und IT-Sicherheit bietet es viele Einsatzmöglichkeiten. Zum einen können Systeme überwacht werden, zum anderen, nach einem Cyber-Angriff, schnell relevante Spuren aus der Ferne gesammelt und anschließend direkt vor Ort oder im Labor analysiert werden.

Es sollte jedoch stets im Hinterkopf behalten werden, dass jedes Tool auch für kriminelle Zwecke genutzt werden kann. Sollte es einem Angreifer gelingen, das Opfer dazu zu bringen, eine Verbindung aufzubauen, was wie bereits beschrieben nicht sehr aufwendig ist, kann er eine Menge Informationen sammeln oder gar auf den Client zugreifen. Für das Opfer wäre die bestehende Verbindung auf den ersten Blick nicht sichtbar.