Der eBlocker ist ein hardwarebasierter Filter, der Werbung und ein Tracking des Nutzers im Internet verhindern und dadurch dessen Privatsphäre schützen soll. Nachdem wir bereits mehrfach über das Projekt berichtet haben, haben wir den eBlocker nun getestet.

Der Inhalt im Überblick

Einrichtung

Für unseren Test haben wir ein Modell mit der Version 0.8.7-2 (beta) verwendet. Die Installation im automatischen Modus gestaltet sich sehr einfach und erfordert keine Spezialkenntnisse. Der eBlocker wird über ein herkömmliches Ethernet-Kabel mit dem Router verbunden und ist nach einer ca. 5 minütigen Bootphase direkt im Einsatz.

Alternativ kann der manuelle Modus verwendet werden. Dazu sollte jedoch der DHCP Server des Routers aus- und der des eBlockers eingeschaltet werden. Eine Anleitung zur manuellen Konfiguration finden Sie hier.

Funktionsweise

Einmal eingerichtet modifiziert der eBlocker das Netzwerk derart, dass sämtliche Daten über ihn umgeleitet werden. Alle angeforderten URL werden dann mit Community-gepflegten Open Source-Filterlisten verglichen. In diesen täglich aktualisierten Listen sind Adressen erfasst, über die Datenerfassungsdienste, Tracker und Werbung eingesetzt werden.

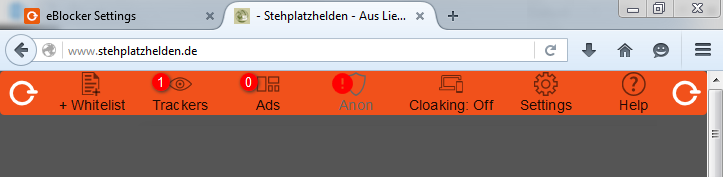

Diese unerwünschten Inhalte werden automatisch geblockt. Der Nutzer erhält eine Information über die Anzahl der geblockten Adressen durch ein Symbol, das rechts oben im Browser eingeblendet wird.

Einstellungsmöglichkeiten

Durch einen Klick auf dieses Symbol erhält der Anwender Zugang zu weiteren Informationen zu den geblockten Adressen und den Funktionen eBlockers.

Zunächst besteht hier die Möglichkeit, die blockierten Adressen zu einer Whitelist hinzuzufügen. Dies kann unter Umständen erforderlich sein, da einige Webseiten die Verwendung des eBlockers erkennen und ihren Inhalt nur bei Deaktivierung zur Verfügung stellen.

In der Rubrik Settings können weitere Einstellungen vorgenommen werden. Insbesondere besteht die Möglichkeit, den eBlocker für jedes Gerät im Netzwerk separat einzurichten oder manuelle Updates zu laden. Insgesamt sind Menüführung und Bedienung sehr intuitiv und ohne weitere Unterstützung möglich.

Funktionen

Neben der Blockierung von Werbung und dem Schutz vor Tracking, die während unseres Tests sehr zuverlässig und gänzlich ohne Einbußen in der Performance erfolgen, werden verschiedene weitere Funktionen angeboten.

- Device Cloaking

Mit dem Device Cloaking kann sich der Nutzer derart tarnen, als dass er die Identität des benutzten Endgerätes verschleiert. Dadurch soll eine auf dem Endgerät basierende dynamische Preisanpassung durch z.B. Webshops verhindert werden. - IP-Anonymisierung

Über die IP-Anonymisierung wird ein TOR-Client aktiviert, der die IP-Adresse des Nutzers verbirgt. Auch bei aktiviertem TOR-Client haben wir beim Surfen keine Probleme feststellen können.

Schutz des gesamten Netzwerks

Anders als Softwarelösungen, die z.B. in Form von Browser-Add-Ons bereits länger erhältlich sind, arbeitet der eBlocker für das gesamte Netzwerk. Daher sind werden auch sämtliche Werbe- oder Trackingdienste blockiert, die z.B. mit Smartphones, Tablets, Smart-TVs oder Spielekonsolen besucht werden.

Dabei spielt es keine Rolle, ob die Werbung oder das Tracking über eine Webseite im Browser oder durch eine App selbst erfolgt. Beides wurde während unseres Tests sehr zuverlässig geblockt.

Kommende Features

In der getesteten Version waren noch nicht alle Funktionen integriert. Vermisst haben wir insbesondere Unterstützung von SSL-Seiten. Verschlüsselte Webseiten können daher derzeit nicht geprüft und blockiert werden. Dieses Feature soll allerdings ab Mitte Februar in einer Beta-Phase ausgerollt werden. Da mittlerweile sehr viele Webseiten HTTPS nutzen, hoffen wir auf das entsprechende Update.

Kritik

Der Zugang zum Menü ist nur über das im Browser eingeblendete Symbol möglich. Dieses erscheint jedoch nur, wenn der eBlocker für das entsprechende Gerät auch aktiviert ist. Nachdem wir während des Tests sämtliche Geräte deaktiviert haben, war es daher zunächst nicht möglich, das Setup aufzurufen. Dies ist nur über eine sog. Notfall-URL (http://setup.eblocker.com/controlbar) möglich die wir mit etwas Aufwand recherchieren mussten. Hier wäre ein entsprechender Hinweis sehr wünschenswert.

Die Menüleiste wird auf kleineren Displays nicht immer korrekt angezeigt. Hier besteht noch etwas Nachbesserungsbedarf.

Fazit

Insgesamt fällt unser Fazit jedoch sehr positiv aus. Insbesondere die plug & play basierte Einrichtung und der Schutz sämtlicher im Netzwerk befindlichen Geräte ist sehr gut gelungen. Dies war bislang nicht oder nur mit sehr großem Aufwand möglich.

Das Blockieren von Werbung und Trackern erfolgt zuverlässig. Entgegen einiger Berichte von Nutzern im Support-Forum konnten wir dabei keine Einschränkungen der Geschwindigkeit feststellen.

Wir weisen darauf hin, dass keine geschäftlichen Verbindungen irgendeiner Art zwischen uns und eBlocker bestehen. Als Datenschützer finden wir das Projekt einfach spannend und erwähnenswert. Dies gilt umso mehr als dass viele Medien aufgrund der Funktionen des Produkts naturgemäß kein allzu großes Interesse an einer Berichterstattung haben.

Für weitere Informationen empfehlen wir einen Besuch der Webseite von eBlocker oder der Crowdfunding-Plattform Kickstarter.

Sehr interessant und spannend. Ich erwäge tatsächlich mir dieses Gerät anzuschaffen. Derzeit nutze ich lediglich browserbasierte Lösungen. Vielen Dank für die Berichterstattung… tatsächlich habe ich bislang nur auf dieser Seite von dieser praktischen Box gelesen.

Beste Grüße

UserOne

Kann jemand erklären wie es netzwerktechnisch funktioniert, das der eBlocker den ganzen Internettraffic aus dem Heimnetz „abfischt“ und wieder sauber zum Client zurückschickt ohne am Gateway und DNS der Hosts im Netz etwas zu ändern ? Die Clients kommunizieren doch nur mit dem Router/Gateway(Fritzbox)

Hallo Christian.

Der eBlocker manipuliert mittels „ARP Spoofing“ die Kommunikation im Netzwerk. Er übernimmt die Rolle vergleichbar bei einem „Man in the Middle“ Angriff. Nur so ist es möglich das alle Endgeräte (ob Smart TV oder Androidhandy, etc.) die die Daten zuerst zum eBlocker und dieser wiederum zum Standard Gateway senden. Das Standard-Gateway ist im Regelfall der Router, wie z.B. die Fritzbox. Die Erfinder des Ethernet haben keinen Sicherungsmechanismus in der ARP-Verarbeitung vorgesehen. ARP steht für Adress-Resolution-Protokoll und sorgt dafür das die weltweit eineindeutige Hardwareadresse eines Netzgerätes (egal ob LAN oder WLAN) einer IP-Adresse im Netz zugeordnet wird (https://de.wikipedia.org/wiki/Address_Resolution_Protocol). Interessant wird es erst, wenn der eBlocker die Option „HTTPS“ unterstützt, so wie es der Hersteller beschreibt. Bisher funktioniert die Software nur für HTTP. Denn hier müßte nach meinem Verständnis die SSL Kommunikation „aufgebrochen“ werden.

Dies steht nachlesbar unter der unten genannten ULR

https://equk.co.uk/2016/02/14/eblocker-kickstarter/

Ich frage mich, wie sicher ist eine solche Lösung im Sinne der Datenintegrität. Der eBlocker kann prinzipiell als Man in the Middle das Surfverhalten seiner Nutzer aufzeichnen. Ob der eBlocker so programmiert ist und ggfs. angesammelten Surfprofile abgegriffen werden, kann durch den Kunden nicht beurteilt werden, da die Software „Closed Source“ ist. Der Kunde muß dem Hersteller vertrauen, der in einem FAQ eine unmotivierte Datensammlung resp. Datenweitergabe durch das Gerät explizit verneint. Siehe auch https://www.eblocker.com/de/haeufig-gestellte-fragen-faq/

Auf N-TV wurde auch darüber berichtet. Allerdings habe ich zB bei Heise auch nichts darüber gefunden. Mich würde auch interessieren was Christian angemerkt hat: Wie funktioniert es das der Blocker den Traffic „abfischt“

Zu erwähnen wäre noch folgendes: Die Kickstarter-Kampagne läuft noch bis Mittwoch, den 17. Februar. Für die Zeit der Kampagne gibt’s das eBlocker-Pro-Paket direkt bei eBlocker für 99 Euro statt 199 Euro, die Family Edition kostet 124 Euro statt regulär 249 Euro.

Ich finde keinen Hinweis, wie ich den eblocker bei eblocker oder kickstarter tatsächlich für 99 EUR bestellen kann.

nice article

shame it uses mitm & does not work on tls

https://equk.co.uk/2016/02/14/eblocker-kickstarter/

Wir nutzen das Address Resolution Protocol (ARP), um die TCP/IP Pakete im LAN automatisch über den eBlocker zu leiten. Richtig ist, dass diese Technik bei Betreiben durch fremde Dritte (Hacker) als „Man-in-the-middle Attack“ bezeichnet wird, die damit die TCP/IP-Pakete des Gehackten abhören können.

In unserem Fall ist es aber der Nutzer selbst, und eben kein fremder Dritter, der hier auf sein eigenes Betreiben den eBlocker einschaltet. Wer hier von „Man-in-the-middle Attack“ spricht, beschreibt den Zustand, als wenn sich jemand selbst angreift, um sich selbst abzuhören.

Jede Firewall, jede Anti-Virus Software und jeder Router sind genauso „in-the-middle“, wie der eBlocker. Das ist technisch schlicht notwendig, um den Schutz zu gewährleisten.

Letztendlich machen wir es dem Nutzer mit ARP nur sehr einfach den Traffic über den eBlocker zu lenken. Selbstverständlich können technisch versierte Nutzer den eBlocker auch manuell als Gateway konfigurieren und die automatische Konfiguration über ARP jederzeit abschalten.

Beste Grüße

Christian Bennefeld, GF eBlocker

PS: Der eBlocker arbeitet vollständig lokal und sendet auch keinerlei Daten in die Cloud oder an uns. Der Traffic des Nutzers bleibt immer komplett unter seine Kontrolle.

Oje, warum sollte jemand eine Black Box in sein Heimnetz lassen, von der niemand wissen kann, was sie wirklich tut? Die Mindestanforderung an so eine Box muss sein, dass der Quellcode komplett offengelegt ist, damit die Werbeaussagen von unabhängiger Seite nachgeprüft werden können. Extrapunkte gäbe es für eine Offenlegung der Hardware-Baupläne.

A propos „Unterstützung von SSL-Seiten“: Ich hoffe, dass diese Feature nie kommt, denn es würde eine gewaltige Sicherheitslücke aufreißen. Um zu verstehen, warum, kann man sich ansehen, warum Superfish so ein Skandal für Lenovo war – dem lag dieselbe Idee zugrunde. Z.B. schrieb der Technikjournalist Hanno Böck darüber . Später kam heraus, dass Dell dieselbe dumme Idee hatte:

http://www.heise.de/security/meldung/DSDTestProvider-Weiteres-gefaehrliches-Dell-Zertifikat-entdeckt-3020134.html

http://www.zdnet.de/88252615/superfish-20-dell-liefert-computer-mit-vorinstalliertem-root-zertifikat-aus/

http://www.golem.de/news/gefaehrliches-root-zertifikat-https-verschluesselung-von-dell-nutzern-gefaehrdet-1511-117585.html

@Christian Pietsch

Danke für Ihr Feedback, das leider auf falschen Annahmen basiert. Gerne möchten wir diese kurz aufklären.

Zu Thema Quellcode und OpenSource:

Wir geben den Quellcode gerne an bekannte Sicherheitsexperte zur Überprüfung heraus, sobald wir 1.0 Status erreicht haben (ca. Ende März). Dazu sprechen wir u.a. auch mit der zuständigen Aufsichtsbehörde, mit der wir eine Zertifizierung des eBlockers planen.

Die Hardware ist übrigens OpenSource und basiert auf dem Banana Pi M2. OpenSouce ist dabei leider nicht gleichzusetzen mit „frei von Sicherheitslücken“, wie die jüngsten Beispiele bei OpenSSL oder glibc zeigen.

Zum Thema SSL:

Nur damit das Verfahren, wie wir SSL umsetzen transparent wird, hier eine kurze Erläuterung:

Anstelle des Clients (PC) terminiert der eBlocker die SSL-Verbindung und baut gleichzeitig eine neue SSL-Verbindung zum Client auf, die mit einem neu generierten Zertifikat verschlüsselt wird. Das dabei verwendete Root Zertifikat ist INDIVIDUELL für JEDEN EINZELNEN eBlocker – anders als das bei den von Ihnen genannten Produkten der Fall war. Der Vergleich kann daher so nicht gezogen werden.

Insgesamt sind die Missbrauchsmöglichkeiten mit einem eBlocker im Heimnetz sehr sehr gering. Der Angreifer müsste dann eh schon die Firewall des Routers überwunden und im Heimnetz unterwegs sein. Dann müsste er die Sicherheitssysteme des eBlockers überwinden und den nochmals verschlüsselten privaten Schlüssels des Root-Zertifikats entschlüsseln. Da wäre es für den Angreifer viel leichter gleich das Endgerät zu hacken bzw. dort entsprechende Abhörsoftware zu installieren.

Um gerade in sensiblen Bereichen, wie beim Online-Banking, eine verschlüsselte Ende-zu-Ende Kommunikation zu gewährleisten, sind alle bekannten Banken in einer Ausnahmeliste, so dass das SSL-Feature dann keine Anwendung findet. Falls Sie Bedenken haben, steht es Ihnen zudem frei die Ausnahmeliste um individuelle URLs zu erweitern oder die SSL-Funktion im eBlocker gar nicht erst zu aktivieren.

Die von uns eingesetzte Technik ist übrigens anerkannter Industriestandard, der in vielen Unternehmen, Hot-Spots und Hotels eingesetzt wird.

Hallo,

funktioniert die automatische Konfiguration auch, wenn ich bereits einen Repeater verwende ?

Danke für Info und

Gruß.

Technische Fragen werden hier beantwortet: http://user.forum.eblocker.com/

das kann man sich auch alles selbst machen der Eblocker nutzt Tor / Squid Proxy mit einer grafischen oberfläsche mit pho / javascript das ist alles opensource sogar die filter listen die benutzt werden gibt es gratis im netz diese werden auch von adblock plus benutzt (Easylist / easy privacy) wieso also 199 für nen PI in nem plastik gehäuse kaufen und nach nem jahr 59 euro für die update lizenz wenn man das ganze selbst zusammen basteln kann?

Hallo Zusammen!

Ich habe meinen Pi damit ausgestattet und in mein Netzwerk „gelassen“.

Ich kann leider nur davon abstand nehmen dieses Sytem in sein Funktionierendes Netzwerk zulassen!

Vormittags habe ich das Sytem aufgesetzt und konfiguriert.

Nachmittags bin ich nur noch mit MÜHE in mein eigenes Netzwerk gekommen!

Die Software hat alles geblockt!

-alle handy´s

-logitech internet radio

-amazon fire tv

-repeater von fritzbox

-fritz fon!!!!

Ich kann nur Raten sollte man zu hause einen „guten“Router haben und sich etwas dort eingelsesn haben,

kann man (und sollte) auf sowas verzichten!

Das oben genannte kann ich bei mir nicht bestätigen. Bei mir macht das System alles was der Hersteller verpricht. Da alles geblockt wird, muß man sich erst dran gewöhnen. Aber das soll es ja auch sein. Wenn man mit der Zeit die Konfiguration auf seine Bedürfnisse eingestellt hat, ist es sicherlich eine Hilfe um nicht ständig getrackt zu werden. Ich habe das System vorerst auf meinem Raspberry in der 30Tage Testversion aufgesetzt und bin zufrieden mit der Funktionsweise.

Wo finde ich technische Daten zum eBlocker? Vor allem die Maße sind mir wichtig.

Hilft Ihnen das weiter https://www.eblocker.com/wp-content/uploads/2016/09/eBlocker_Pro_Lifetime_Datenblatt_v1_Final.pdf?

Der eblocker hat zwar Potenzial wird aber von einer unfähigen Truppe supportet.

Nachdem ich schon einigen Monate den eblocker hatte wurde plötzlich die Unterstützung von einigen Fritzboxen eingestellt.Die Support Bandenmitglieder gehen mit Beschwerden typisch respektlos wie die Mafia um. Blos nicht unterstützen diese Truppe die wollen nur schnell Geld verdienen.

Hallo zusammen. Der Test zum eBlocker ist nun schon 1 Jahr alt. Eine Black-Box in das eigene Netzwerk zu hängen und man ist alle Probleme los ist verlockend. Hierzu ist ein 100 % Vertrauen zum Hersteller nötig. Gut das der Hersteller dem Nutzer die Möglichkeit gibt bei Fehlern in die eBlocker-Log Datei zu schauen. Das haben Wir gemacht und folgendes gefunden:

filter |at??he\.net/pu/ with definition ||at??he.net/pu/

filter |firstrow.*/pu\.js with definition ||firstrow*/pu.js

filter |f??rstrowsports\.eu/pu/ with definition ||f??rstrowsports.eu/pu/

filter |hentaienespa??ol\.net^ with definition @@||hentaienespa??ol.net^$generichide

filter |z??ri6\.ch/adsman/ with definition ||z??ri6.ch/adsman/$third-party

filter |z??ri6\.ch/banner/ with definition ||z??ri6.ch/banner/$third-party

filter |g??nstiges-feuerwerk\.de^ with definition ||g??nstiges-feuerwerk.de^$domain=imagebanana.com

filter |figg??\.ch/sites/default/files/ms_ads/banner with definition @@||figg??.ch/sites/default/files/ms_ads/banner$domain=ameliatantra.jimdo.com

Es ist leicht zu erkennen, dass die ?? ein Sonderzeichenproblem ist. Nun stellt sich die Frage, warum der eBlocker von sich aus zu unterschiedlichen Zeiten diese URL`s selbst besucht. „von sich aus selbst“ ohne das ein Rechner an ist (auch kein WLAN)

Mein Vertrauen in diese Firma ist nun bei 0%

Das ist eher ein Fall für das Support-Forum von eBlocker. Vielleicht gibt es dafür eine ganz einfache Erklärung.

Eine Firma die ARP-Spoofing und Man in the Middle techniken einsetzt und mit einem Self-signed SSL zertifikat den SSL Traffic aufbricht nur um da drinn dann die werbung zu blocken(das geht via dns einfacher und schneller) sollte und darf man kein vertrauen schenken das sollte sich jeder 2x überlegen ich würde sowas nichtmal einer open-source software erlauben und schon garnicht einer software die vorgibt closed-source zu sein aber zu großen teilen aus open-source software und listen besteht.. dadrunter fallen z.b die easy lists (adblock plus) und software wie tor und der Squid proxy und andere..ich kann nur abraten von solchen geräten..

zum thema SSL und MITM ich sag da nur „Dell und superfish“ ( google ;) )

Siehe Kommentare oben:

https://www.dr-datenschutz.de/eblocker-im-test/#comment-67757

https://www.dr-datenschutz.de/eblocker-im-test/#comment-67767

Christian Bennefeld ist nicht nur CEO von eBlocker, sondern auch Gründer der eTracker GmbH in Hamburg (siehe https://www.etracker.com/ueber-uns/ ganz unten oder auch aus zahlreichen anderen Berichten in der Presse). Entweder betreibt er mit eBlocker eine wenig nachvollziehbare Geschäftschädigung seines ersten Standbeins oder man sollte vielleicht mal genauer analysieren, ob eBlocker auch eTracker blockt (und nicht nur die unliebsame Konkurrenz – das würde dann betriebswirtschaftlich wieder Sinn machen) oder der eBlocker dann doch die Daten nach Hause funkt, an die man sonst durch andere Schutzmassnahmen schwer herankommt. Beides ist durch Normaluser nicht zu kontrollieren und Vertrauen zum Hersteller bei einer solchen Konstellation eher unangebracht.

Hallo UweP,

der eBlocker blockt selbstverständlich auch den etracker – genauso wie alle anderen Tracking Systeme.

Eine Geschäftsschädigung von etracker betreibe ich mit dem eBlocker auch nicht, da bei etracker nur statistische Analysen gemacht werden und *keine* Website-übergreifenden Persönlichkeitsprofile erstellt werden. Sprich: Bei etracker geht es nicht darum 100% der Nutzer auf der Seite bis ins Detail zu profilieren, sondern darum dem Website-Betreiber Anhaltspunkte zur Verbesserung der Website zu geben. Selbst wenn „irgendwann“ 10%, 20% oder mehr der Besucher vom eBlocker geblockt würden, bleiben alle etracker Aussagen über beispielsweise Abbruchraten oder Konversionen statistisch valide, da für diese Aussagen keine Grundgesamtheit von 100% der Nutzer notwendig ist. Zudem respektiert der etracker die Privatsphäre der Nutzer u.a. auch das DNT-Flag und ist von der Hamburgischen Aufsichtsbehörde und verschiedenen Instituten für datenschutzrechtlich unbedenklich erklärt worden.

Tatsächlich habe ich eBlocker gegründet, weil sich die meisten ANDEREN Tracker – allen voran Google – ohne Respekt vor der Privatsphäre anschicken sämtliche Lebensbereiche des Surfers über alle Websites und Geräte hinweg auszuspionieren. Da ich weiß, wie die Datensammler-Branche mit diesen Daten umgeht, habe ich ein deutliches Störgefühl – und genau dagenen den eBlocker entwickelt. Hier findest Du im Übrigen weitere Infos zu mir und meinem „Wandel“ vom Saulus zum Paulus: https://www.eblocker.com/wp-content/uploads/2015/06/eblocker-Bennefeld-Vom-Saulus-zum-Paulus.pdf

Dass der eBlocker, wie Du suggerierst, „Daten nach Hause funkt“ ist absoluter Quatsch. eBlocker wurde von zahlreichen neutralen Fachzeitschrifen auf Herz und Nieren getestet – und wir laden jeden Nutzer mit technischer Sachkenntnis ein, sich selbst davon zu überzeugen. Dich auch…

Schöne Grüße

Christian Bennefeld